Hola a tod@s

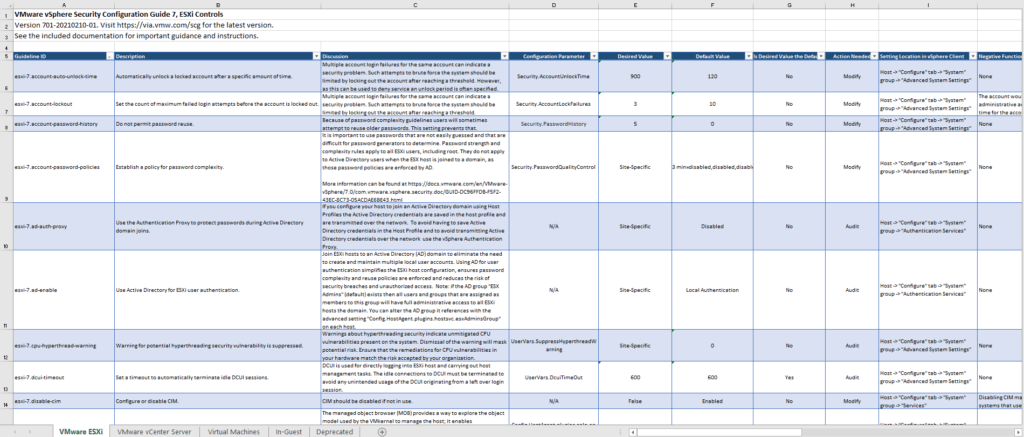

En este post veremos la guía de configuración para vSphere 7, que nos ayudara a proteger nuestra infraestructura, ofreciéndonos instrucciones prescriptivas para implementar y operar los productos de VMware de forma segura.

Podemos descargar la guía de Hardening desde este link.

VMware vSphere Security Configuration Guide (Versiones pasadas)

En caso que tengas una versión de vSphere mas antigua, te dejo los link para descargar la guía de hardening correspondiente.

- VMware vSphere Security Configuration Guide 6.7

- VMware vSphere Security Configuration Guide 6.5

- VMware vSphere Security Configuration Guide Archive (Contiene desde VMware vSphere 4.0 a VMware vSphere 6.0)

Este documento incluye las siguientes sesiones:

- Hardening para VMware ESXi

- Hardening para VMware vCenter Server

- Hardening para Virtual Machines

- Hardening para In-Guest

Esta guía es muy importante si queremos aumentar la seguridad de nuestra infraestructura VMware. Información recolectada desde el blog de VMware.

Algunos de los cambios importantes de la Guía de configuración de seguridad vSphere 7 son los siguientes:

- Se han corregido errores en la guía de PowerCLI para la auditoría de las máquinas virtuales.

- La primera versión de vSphere SCG 7 introdujo pestañas de hoja de cálculo para ESXi, vCenter Server, VMs y controles In-Guest. Esta versión añade una pestaña para “Deprecated“.

- Se ha movido el control svga.vgaOnly a la pestaña Deprecated. Ese control limita una VM a sólo resoluciones VGA y a muchos sistemas operativos invitados modernos no les gusta eso.

- Se ha añadido y actualizado una guía para desactivar los demonios de servicio SLP y CIM en ESXi. Los avisos de seguridad son a menudo buenas oportunidades para evaluar el estado de las cosas y la mayoría de los clientes no utilizan estos protocolos.

- Controles añadidos para el aislamiento de la red. Se ha mantenido como una especie de “conocimiento tribal” que se debe aislar la gestión, vMotion y vSAN.

- Se agrego los controles esxi-7.supported y vcenter-7.supported para resaltar que una organización todavía debería estar ejecutando software que no ha llegado al final de su vida útil.

- Se ha añadido una guía sobre la adquisición y activación de los módulos de plataforma de confianza (TPM). Los TPM 2.0 son una forma económica de obtener una seguridad muy avanzada de VMware vSphere y ESXi.

- Se ha vuelto a añadir la guía vm-7.pci-passthrough con una guía actualizada. Cada vez que permites que una máquina virtual acceda directamente al hardware, aumentas el riesgo de que un atacante en esa máquina virtual sea capaz de hacer algo al hardware. El bus PCIe fue diseñado con ciertas suposiciones en mente, y los atacantes pueden explotar esas suposiciones para causar interrupciones en los hosts.

- Se ha añadido una guía sobre cómo desactivar las interfaces DCLI si no las está utilizando en vCenter Server.

Espero que esta información pueda ser de ayuda. Si tienes dudas o alguna acotación sobre este post, déjalo en comentarios. Saludos.