Hola a tod@s

En esta oportunidad vengo hablarles de una herramienta que nos ayudara a conocer mejor el estado de nuestros entornos, para este caso en particular de VMware vSphere. Runescast se implementa como un dispositivo virtual en formato OVA, lo que facilita su instalación de manera rápida y fácil.

Runecast nos permite:

- Administración proactiva

- Cumplimiento de normas de seguridad

- Aplicación de prácticas recomendadas

- Análisis de registros

- Planificación de actualizaciones

Runescast dispone de muchas funciones más.

VMware vSphere

- La infraestructura de VMware vSphere ya debe estar implementada. Los hosts ESXi deben ser v6.x y superiores, y estos deben ser administrados por vCenter v6.x o v7.x.

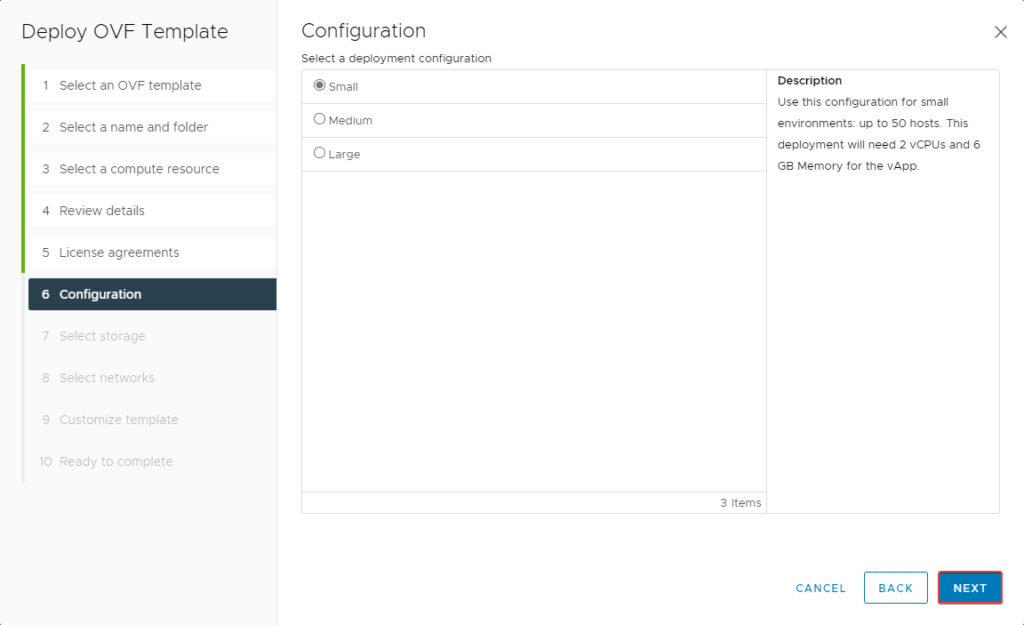

- El dispositivo Runecast Analyzer se implementa normalmente en una infraestructura de vSphere existente. Durante el proceso de implementación se selecciona la asignación de recursos adecuada para el dispositivo. Las opciones de tamaño estándar son pequeño/mediano/grande; con los siguientes recursos asignados:

- Pequeño (utilice esta configuración para entornos pequeños: hasta 50 hosts)

- 2 vCPU

- 6 GB de RAM

- 120 GB de almacenamiento

- Red de 100 Mbit (se recomienda 1 Gbit o más)

- Medio (utilice esta configuración para entornos medios: hasta 150 hosts)

- 4 vCPU

- 8 GB de RAM

- 120 GB de almacenamiento

- Red de 100 Mbit (se recomienda 1 Gbit o más)

- Grande (utilice esta configuración para entornos grandes: hasta 1200 hosts)

- 8 vCPU

- 32 GB de RAM

- 120 GB de almacenamiento

- Red de 100 Mbit (se recomienda 1 Gbit o más)

Puertos de firewall necesarios

Para ejecutar Runecast, deben estar abiertos los siguientes puertos:

- 31415 a la interfaz Web de Runecast Analyzer

- 5480 a la interfaz de administración de Runecast Analyzer

- 443, 5988, 5989 del dispositivo Runecast a los hosts vCenter y ESXi

- Puerto UDP 514 de hosts ESXi a Runecast Analyzer para la recopilación de registros

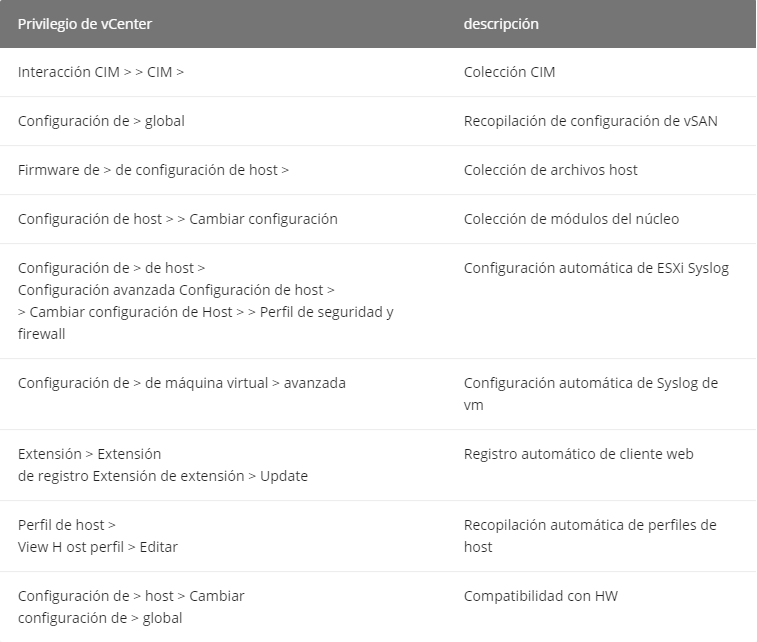

Privilegios necesarios

Para proporcionar un análisis completo, los privilegios adicionales que se proporcionan a continuación garantizarán que se recopile información suficiente para el 100% de las comprobaciones realizadas por Runecast Analyzer.

Un script de PowerCLI para crear automáticamente el rol Runecast con los permisos anteriores está disponible en https://github.com/Runecast/public/blob/master/PowerCLI/createRunecastRole.ps1.

Licenciamiento

Runecast Analyzer tiene licencia basada en el número de sockets de CPU. Podemos probar el software por 30 días para fines de laboratorios.

Descargar Runecast

Para poder descargar el software, tendremos que registrarnos para poder obtener un trial por 30 días. Vamos a su página para comenzar y pulsamos sobre “Download free trial“.

Nos creamos una cuenta, agregamos los datos solicitados.

Se nos enviara un correo para confirmar nuestra cuenta.

Confirmamos la cuenta desde el correo recibido.

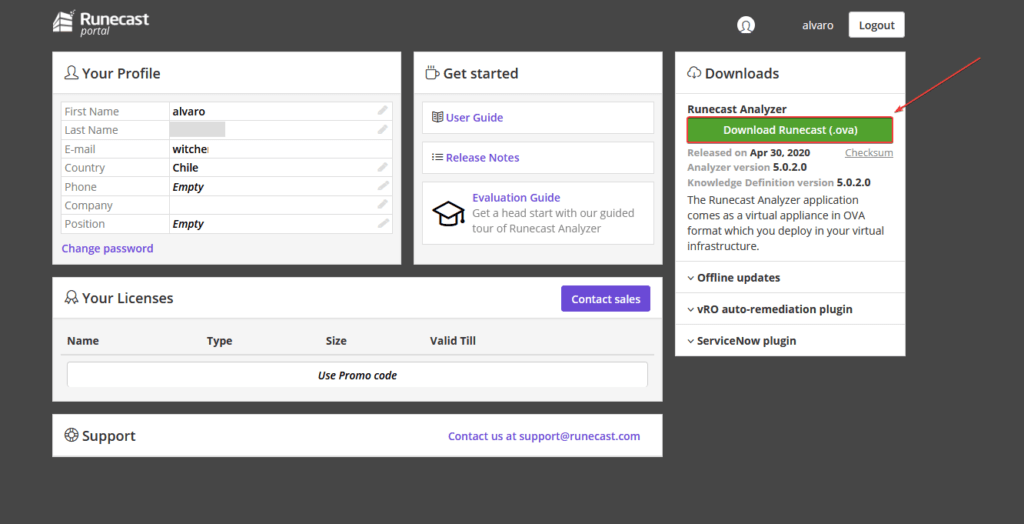

Con nuestras credenciales tendremos acceso al portal de Runecast, donde podremos descargar el archivo OVA para realizar el deploy en nuestra infraestructura.

Deploy de Runecast Analyzer

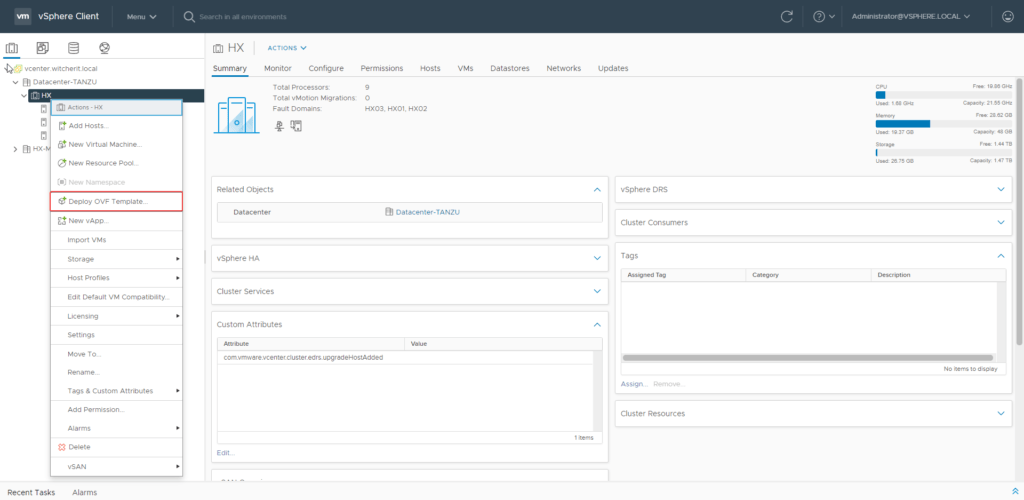

Abrimos nuestra consola web de vCenter, hacemos clic derecho sobre nuestro data center y en el menú seleccionamos “Deploy OVF Template“.

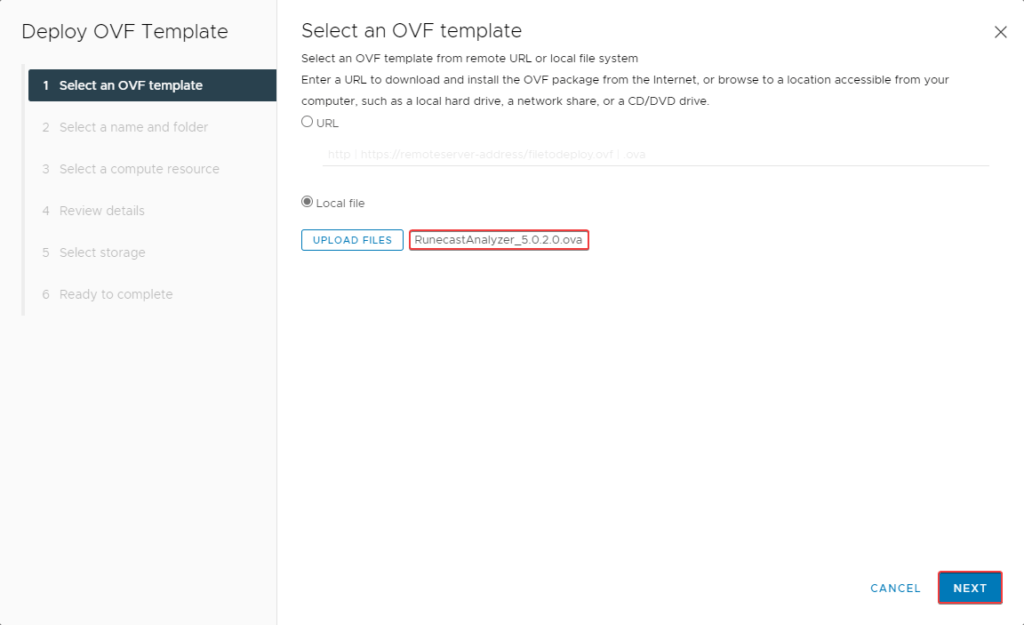

Cargamos el archivo OVA que descargamos anteriormente y continuamos.

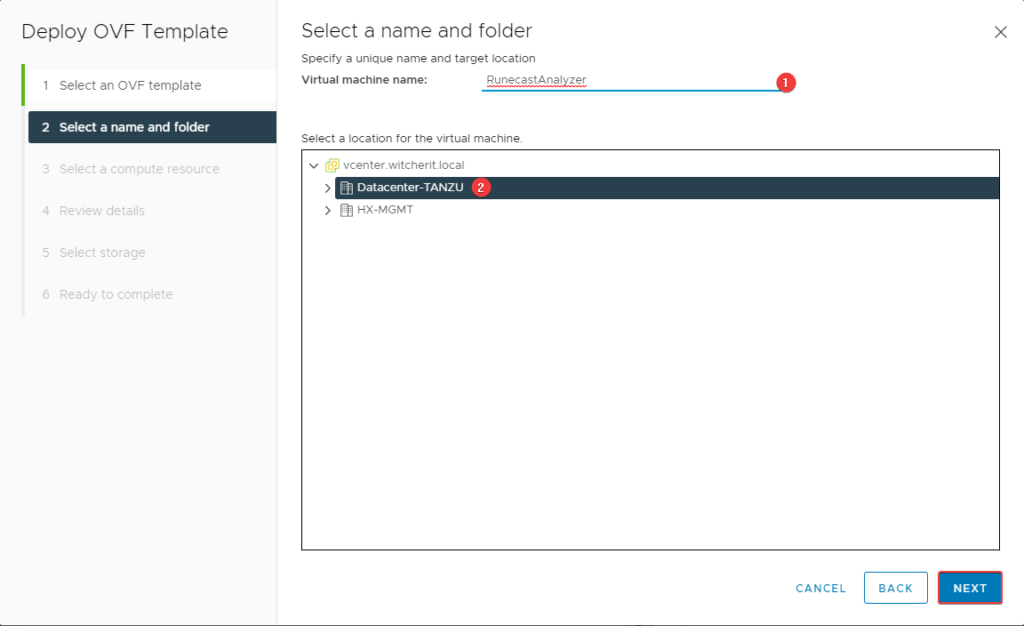

Agregamos un nombre a nuestra maquina y el data center donde realizaremos el deploy.

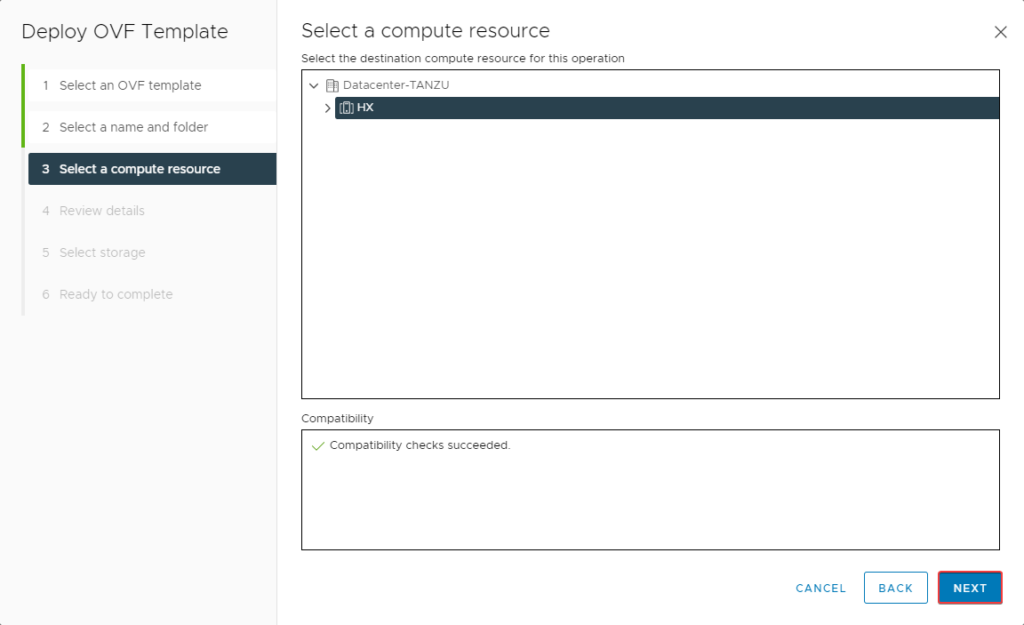

Seleccionamos el clúster y continuamos.

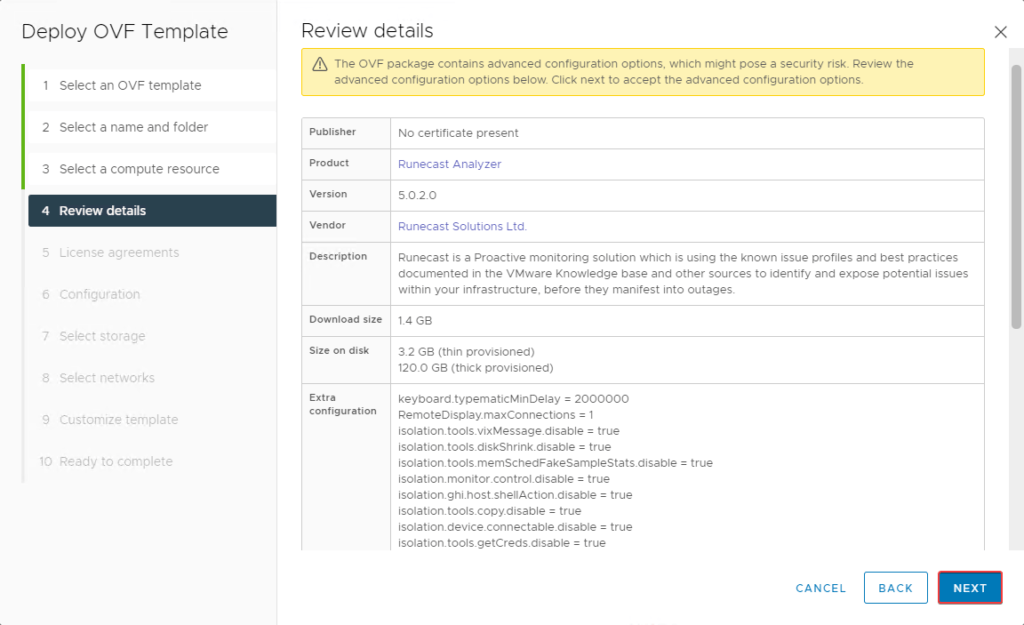

Vemos un resumen del appliance y continuamos.

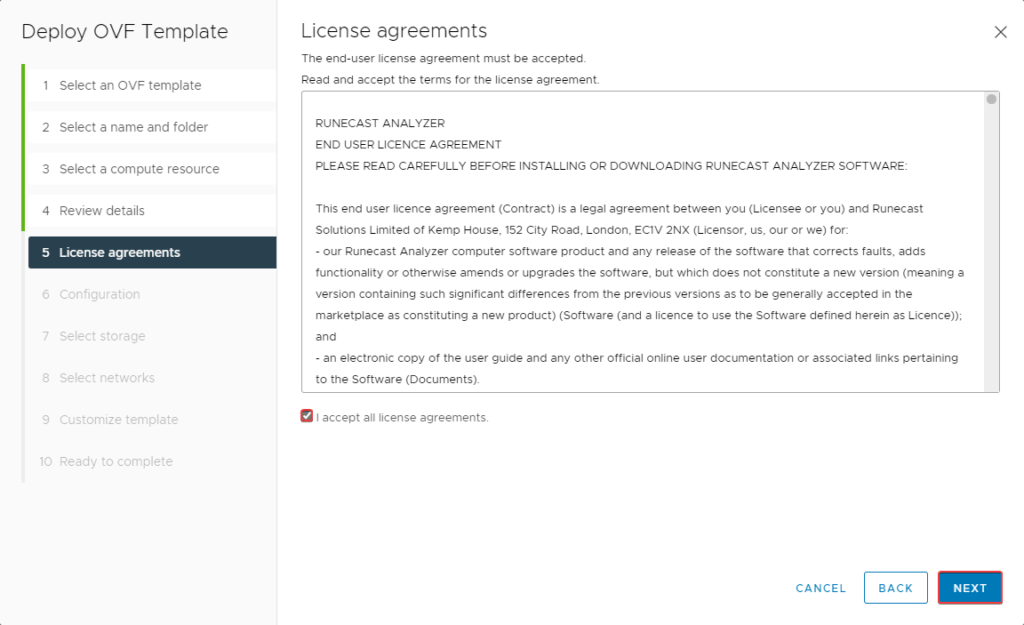

Aceptamos los términos de licencia.

Seleccionamos el tamaño del deploy que usaremos. En mi caso como no cuento con muchos host y es un laboratorio, así que usare el más pequeño.

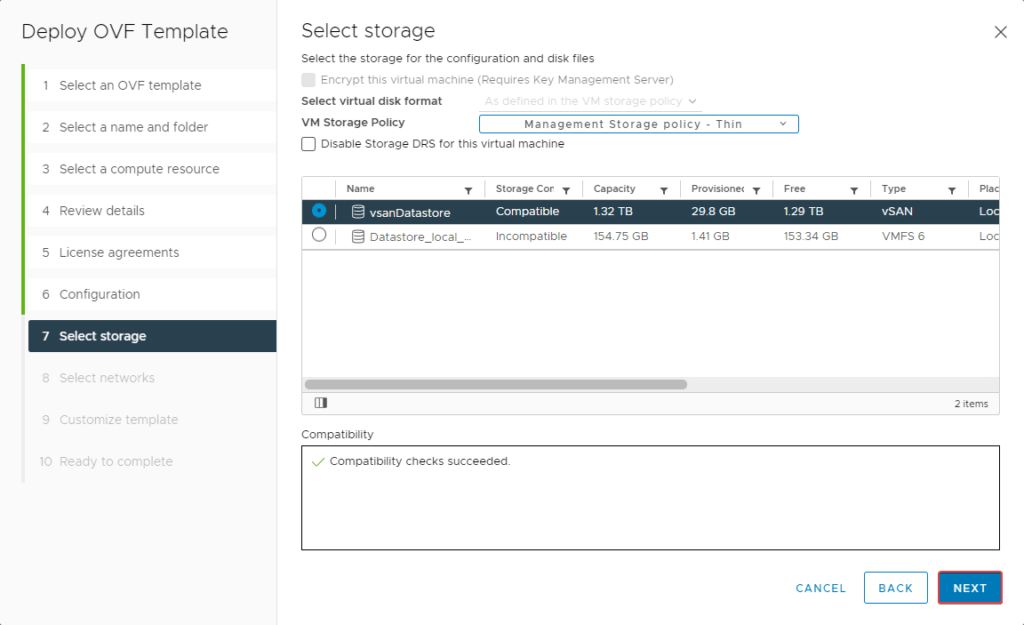

Elegimos en que datastore dejaremos nuestra máquina.

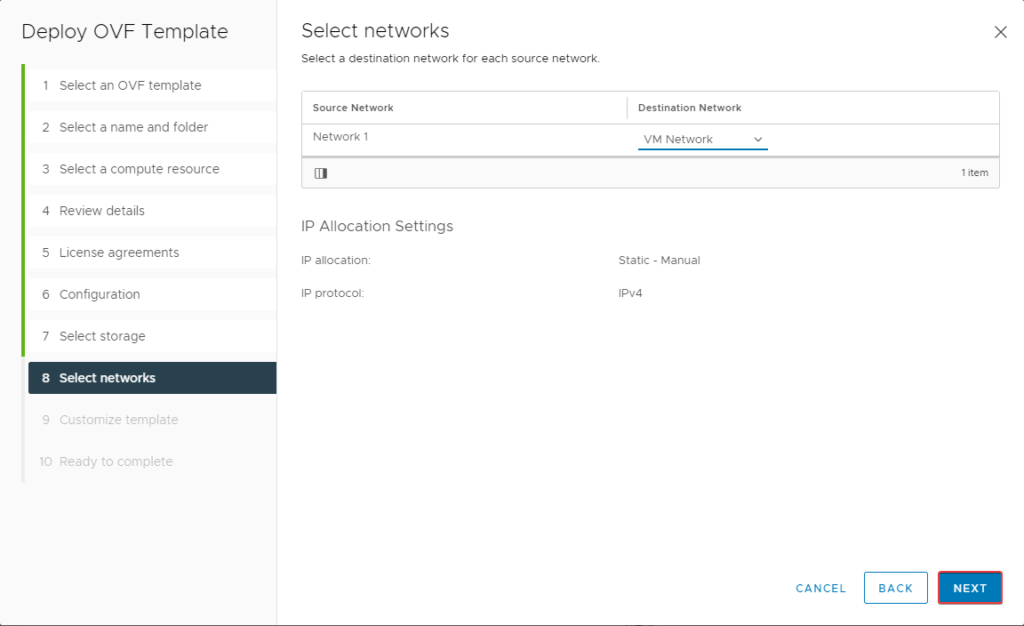

Elegimos la red que usaremos. Yo usare la porque viene por defecto de vSphere. La asignación de direccionamiento por defecto está habilitado como estática.

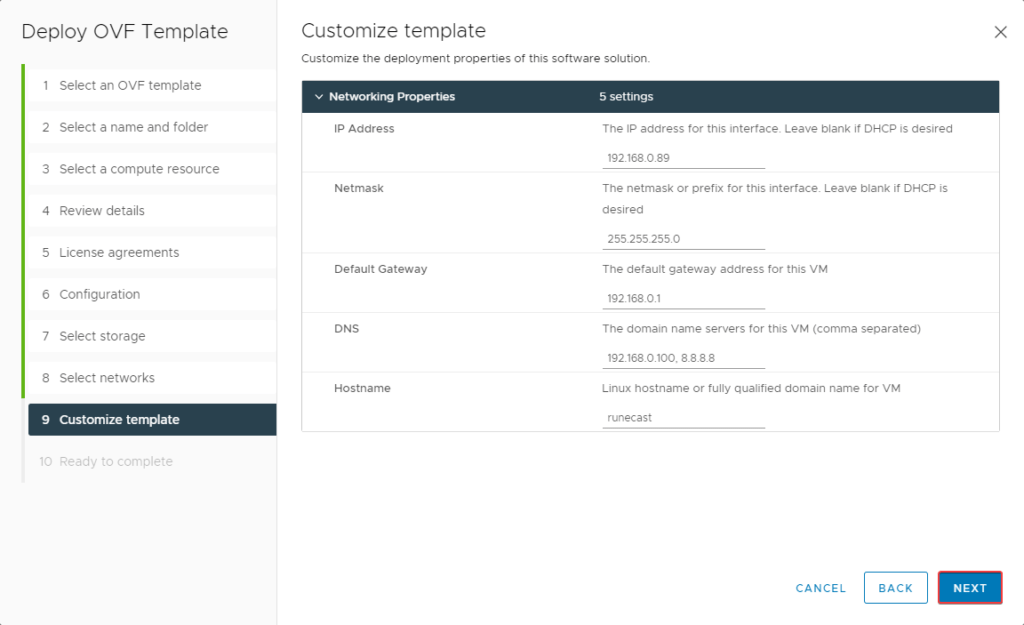

Agregamos los datos necesarios de red y continuamos.

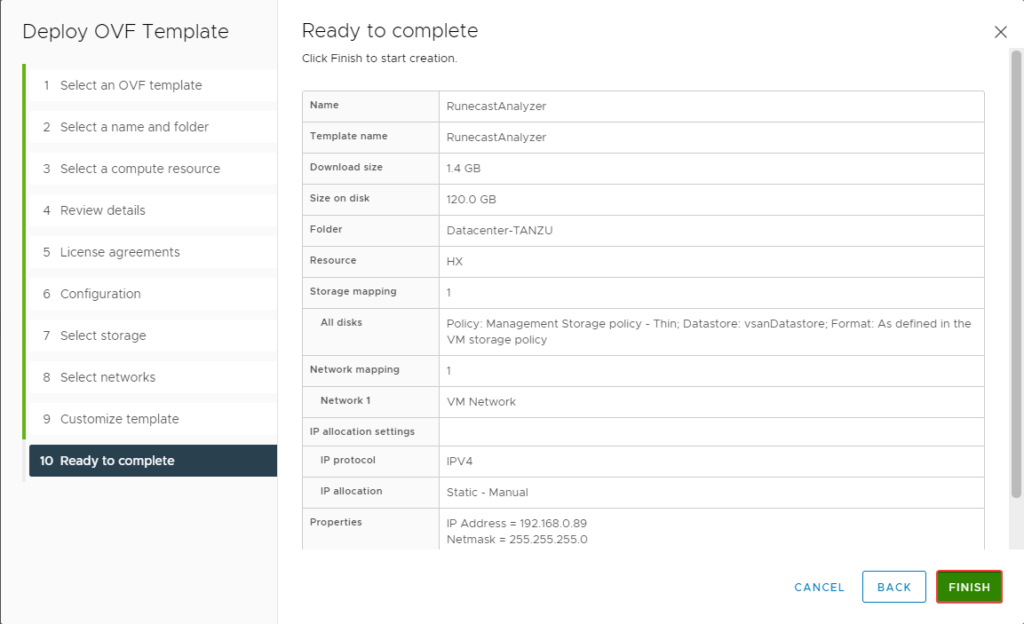

Vemos un resumen de la configuración seleccionada. Si estamos conformes finalizamos el asistente.

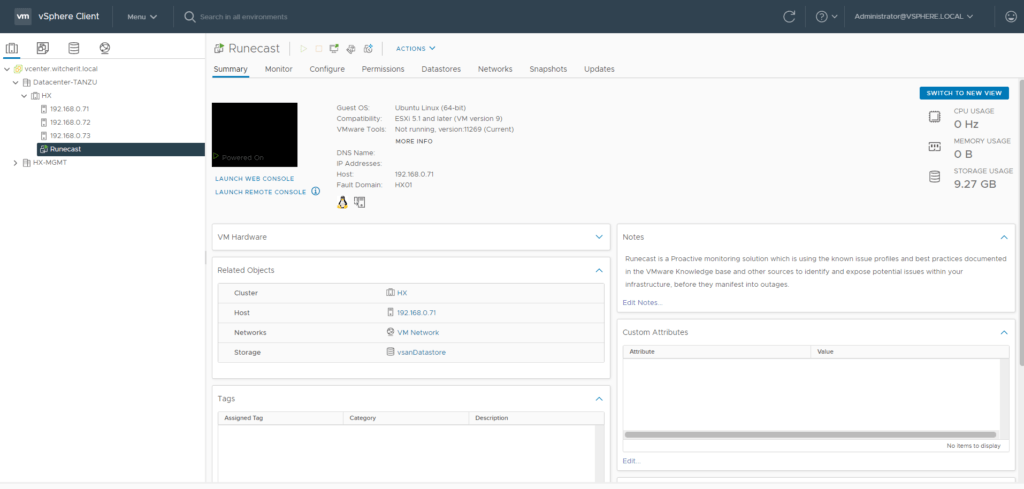

Una vez que la maquina este lista, procedemos a encenderla.

Configuración inicial de Runecast Analyzer

Esperamos que termine de cargar el sistema y comprobamos que la dirección IP que configuramos en el asistente este bien. Ya con esto podemos acceder vía web.

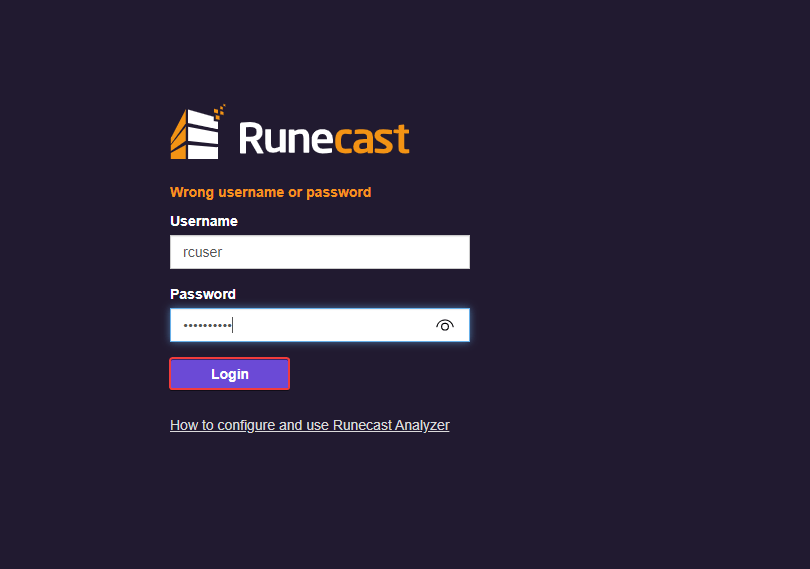

Entramos con la IP de la maquina en nuestro navegador compatible e ingresamos las credenciales por defecto.

- User: rcuser

- Password: Runecast!

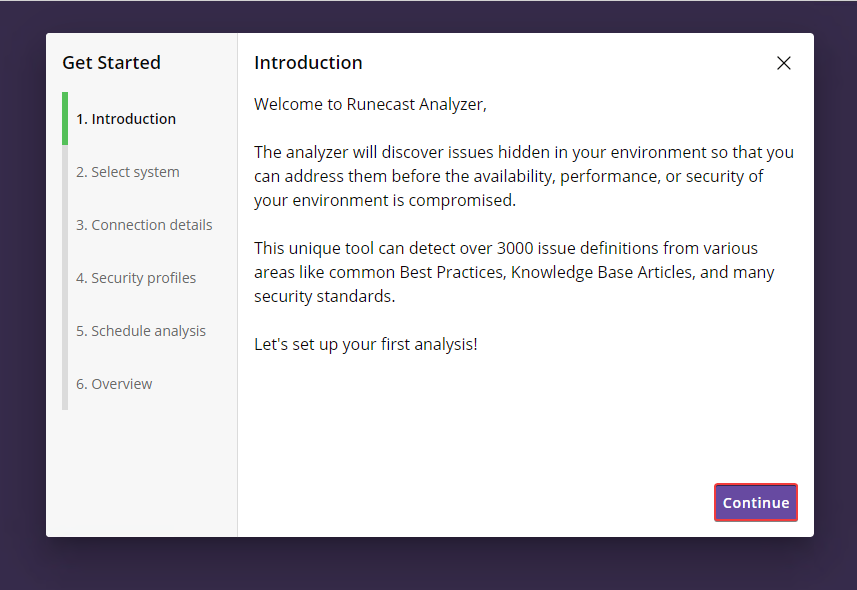

Pulsamos continuar.

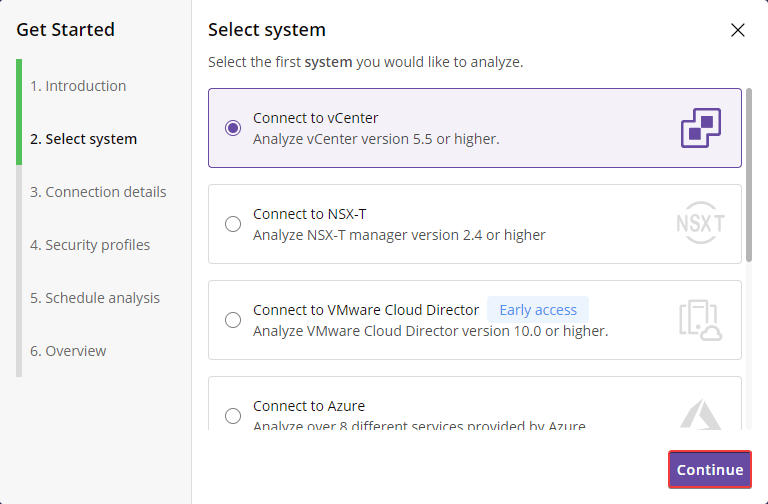

Tenemos varias opciones para poder analizar disponibles en Runecast. En esta demostración usare vCenter.

- Connect to vCenter

- Connect to NSX-T

- Connect to VMware Cloud Director

- Connect to Azure

- Connect to Horizon

- Connect to Amazon Web Services

- Connect to Kubernetes

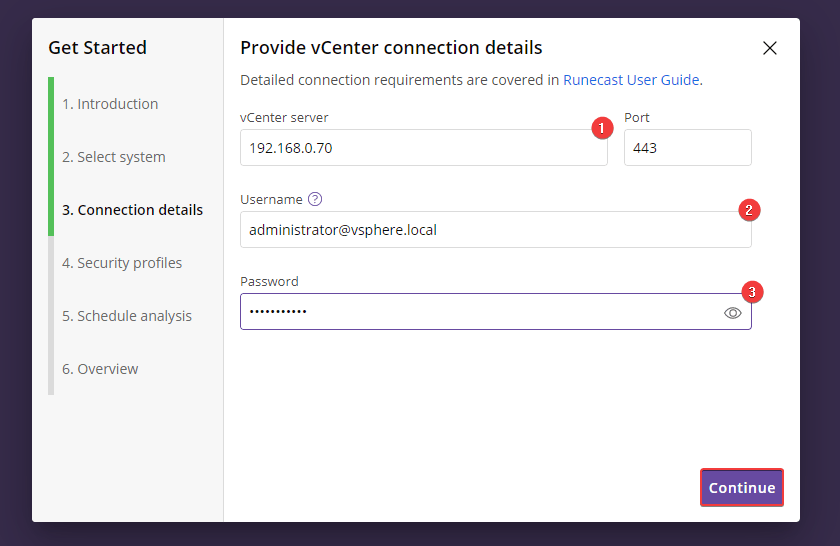

Agregamos las credenciales de nuestro vCenter. Como buena práctica es recomendable utilizar un usuario con los permisos mínimos necesarios para funcionar. Para más detalles consulten en este mismo post “Privilegios necesarios”. Como este es un laboratorio, no entrare en más detalle sobre la creación de un usuario especifico.

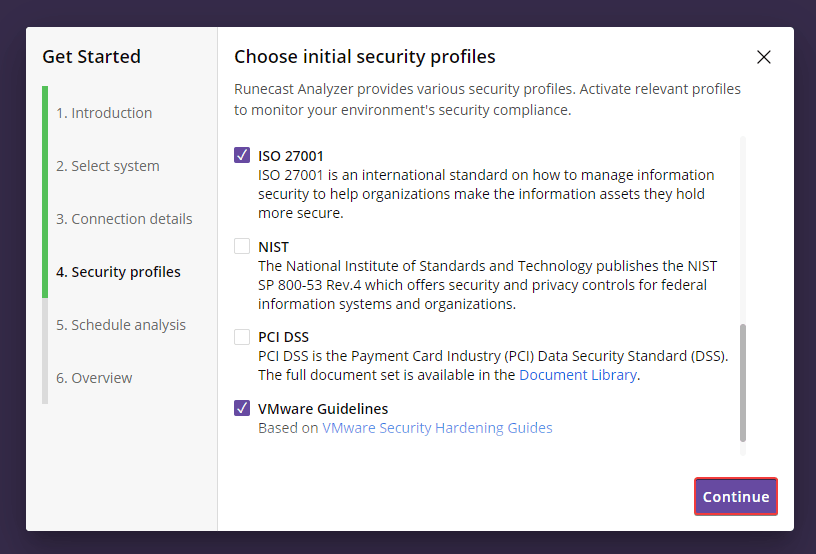

Runecast cuenta con varios perfiles de seguridad disponibles:

- BSI IT-Grundschutz: Bundesamt fur Sicherheit in der Informationstechnik: IT-Grundschutz-Kompendium – Edition 2021, Bausteine SYS: IT-Systeme, SYS.1.5 Virtualisierung.

- CIS CSC: The Center for Internet Security (CIS) publishes the CIS Critical Security Controls (CSC) to help organizations achieve greater overall cybersecurity defense.

- Cyber Essentials: Cyber Essentials is a United Kingdom government backed scheme that helps organizations adopt good practices in information security.

- DISA STIG: The Security Technical Implementation Guides (STIGs) are based on standards of Department of Defense. How to use STIGs?.

- Essential Eight: The Essential Eight is a series of baseline mitigation strategies defined by the Australian Cyber Security Centre. Implementing these strategies as a minimum makes it much harder for adversaries to compromise systems.

- HIPAA: HIPAA is the Health Insurance Portability and Accountability Act. The official site is available here and the list of regulations can be viewed easily from this link.

- ISO 27001: ISO 27001 is an international standard on how to manage information security to help organizations make the information assets they hold more secure.

- NIST: The National Institute of Standards and Technology publishes the NIST SP 800-53 Rev.4 which offers security and privacy controls for federal information systems and organizations.

- PCI DSS: PCI DSS is the Payment Card Industry (PCI) Data Security Standard (DSS). The full document set is available in the Document Library.

- VMware Guidelines: Based on VMware Security Hardening Guides.

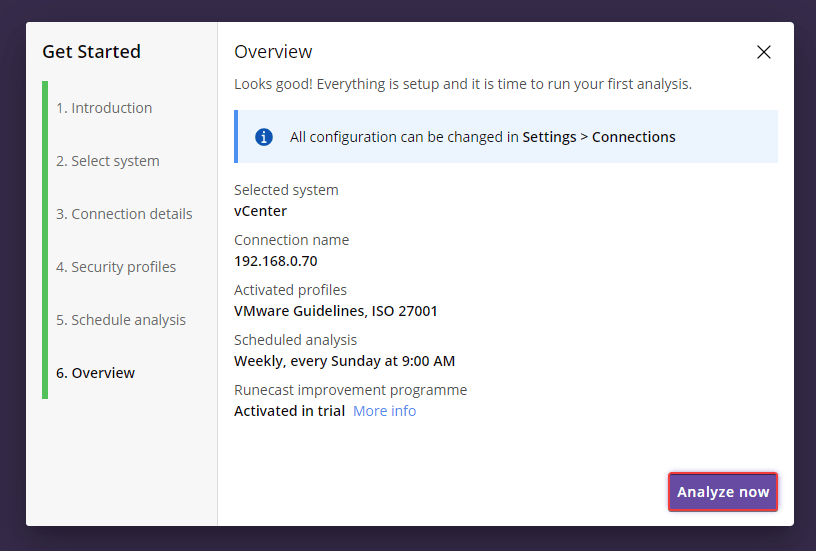

Elegimos los profiles de seguridad que nos interesen y continuamos.

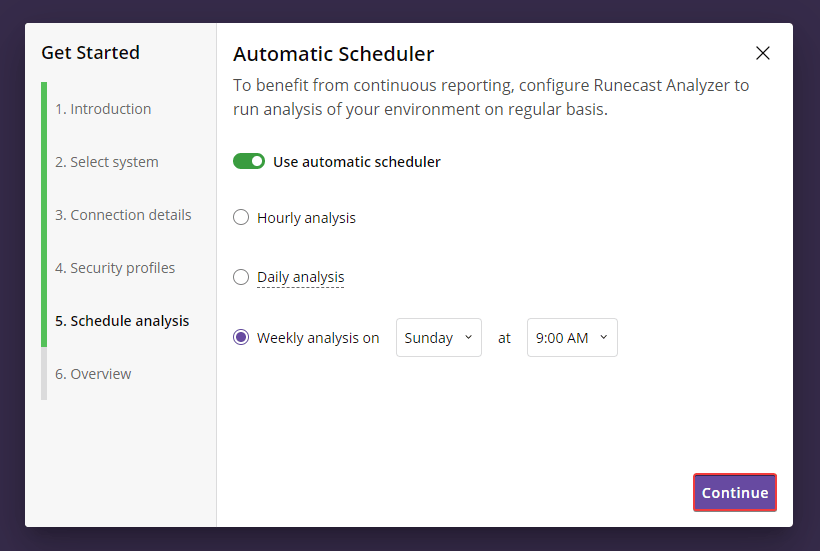

Podemos configurar una programación para que se ejecute el software.

Revisamos los datos que configuramos y le damos clic a “Analize now“.

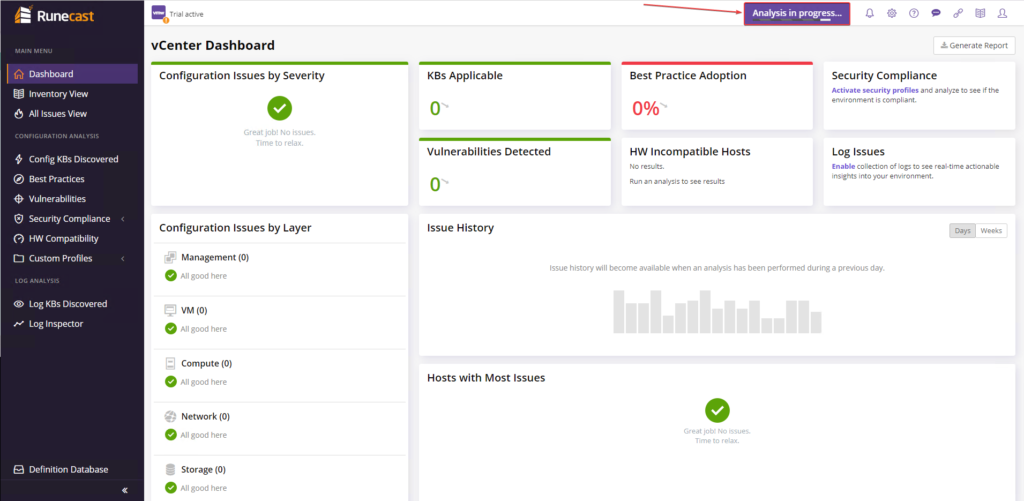

Esperamos que Runescast termine de analizar nuestro vCenter.

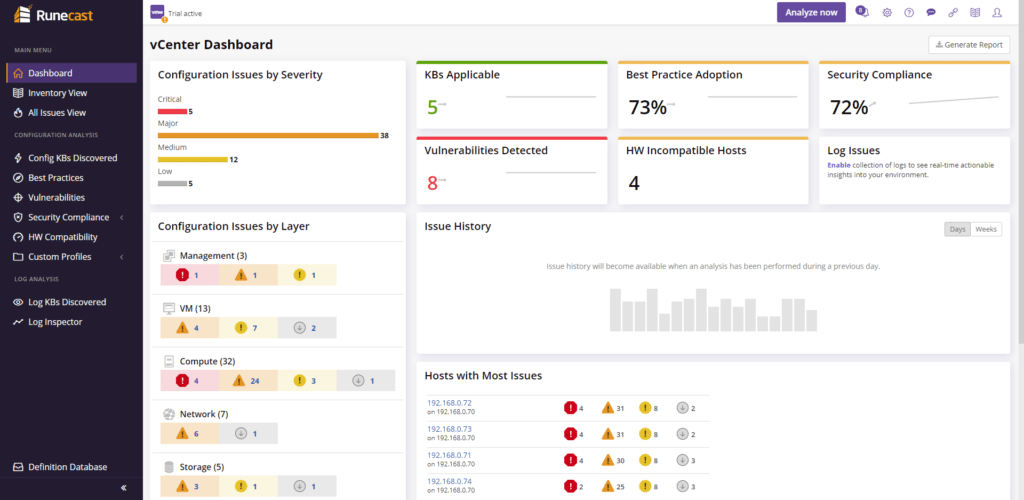

Ahora ya podemos navegar por las diferentes opciones que nos da el software. En este caso dejare hasta aquí este post y en una siguiente entrada veremos de que tratan cada una de estas ventanas que tenemos disponibles.

Nota: Es necesario mencionar que la versión de prueba solo permite la visualización de un 15% los problemas encontrados.

Espero que esta información les haya sido útil. Si tienes dudas o alguna acotación sobre este post, déjalo en comentarios. Saludos.