Hola a tod@s

En esta oportunidad vengo hablarles un poco sobre Microsoft Virtualization Based Security (VBS), que es una característica introducida en los sistemas operativos Windows 10 y Windows Server 2016 en adelante. VBS utiliza características de virtualización de hardware y software para mejorar la seguridad del sistema Windows mediante la creación de un subsistema especializado, aislado, restringido por hipervisor.

El hipervisor debe asumir que el kernel de Windows podría verse comprometido por código malintencionado y, por lo tanto, debe proteger los recursos clave del sistema de la manipulación del código que se ejecuta en modo kernel de una manera que podría comprometer los activos de seguridad.

La habilitación de VBS es un proceso que implica primero habilitar VBS en la máquina virtual y, a continuación, habilitar VBS en el sistema operativo invitado Windows.

Compatibilidad de hardware y Windows Guest OS

Para ser uso de VBS se requiere vSphere 6.7 o posterior usando CPU Intel. Se debe crear una máquina virtual con versión de hardware 14 o superior. Los sistemas operativos Windows invitados soportados son los siguientes:

- Windows 10 (64 bits)

- Windows Server 2016 (64 bits)

- Windows Server 2019 (64 bits)

Para ser uso de VBS se requiere vSphere 7 Update 2 o posterior usando CPU AMD. Se debe crear una máquina virtual con versión de hardware 18 o superior. Los sistemas operativos Windows invitados soportados son los siguientes:

- Windows 10 (64 bits), versión 1809

- Windows Server 2019 (64 bits)

Asegúrese de instalar las revisiones más recientes para Windows 10, versión 1809 o superior y Windows Server 2019, antes de habilitar VBS.

En el caso de hardware para uso de VBS:

Intel:

- Ivy Bridge es aceptable

- Haswell CPU o superior. Par un mejor performance usar CPU Skylake-EP o superior.

- Sandy Bridge en algunos casos existe menor performance.

AMD:

- Serie Zen 2 o superior

- CPU más antiguas causan un menor performance.

Limitaciones al habilitar VBS en las máquinas virtuales

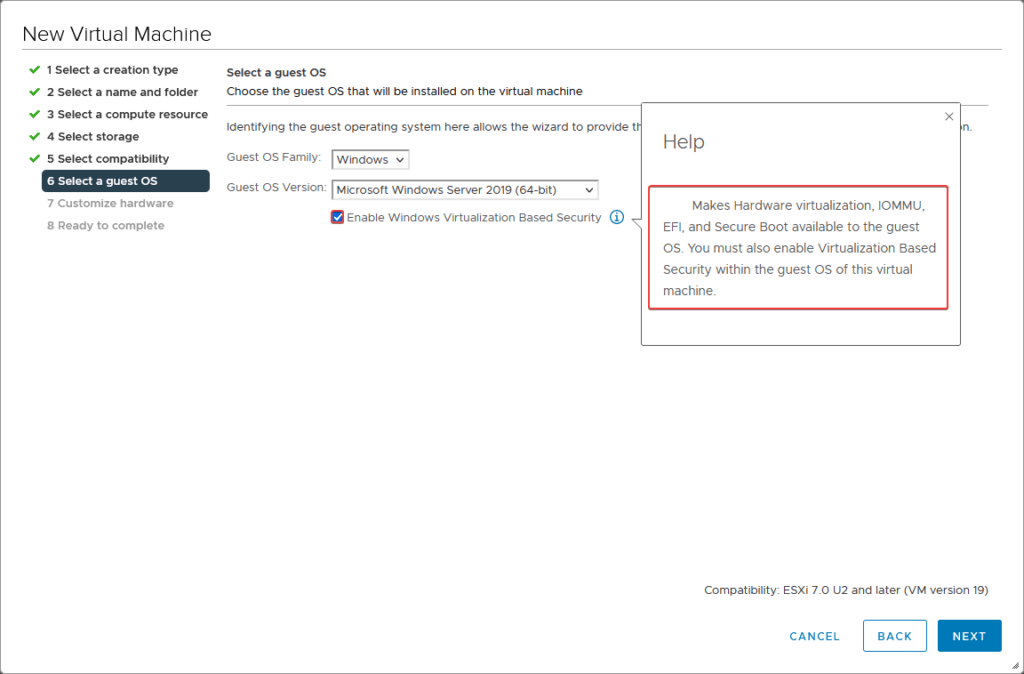

La mejor manera de poder habilitar VBS es cuando creamos una nueva máquina virtual, habilitando el checkbox “Enable Windows Virtualization Based Security“.

Tenemos que asegurarnos de que la opción “Secure boot” está habilitado, ya que es requisito para el uso de VBS.

Nota: Cambiar de BIOS tradicional a UEFI (“EFI” en opciones de VM) es “más complejo“, el cambio después de hecho introduce pasos adicionales que pueden no ser muy simples.

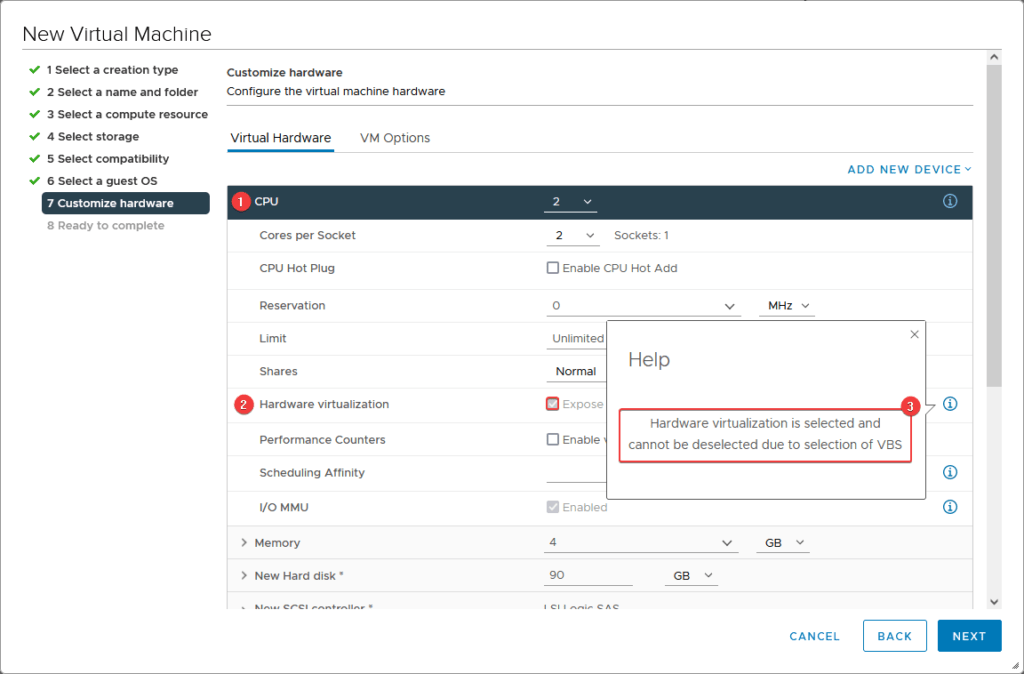

Automáticamente se habilita la opción ” Expose hardware assisted virtualization to the guest OS“.

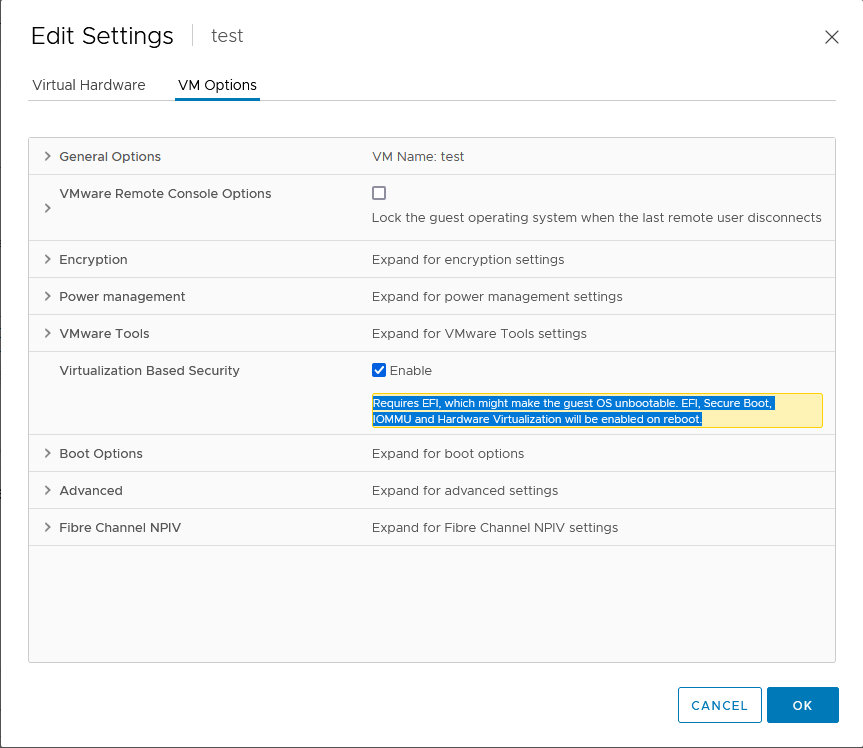

Podemos habilitar VBS en máquinas ya existentes, siempre que tengamos el firmware UEFI instalado, de lo contrario puede que el sistema operativo no arranque. EFI, Secure Boot, IOMMU y Hardware Virtualization se habilitarán al reiniciar.

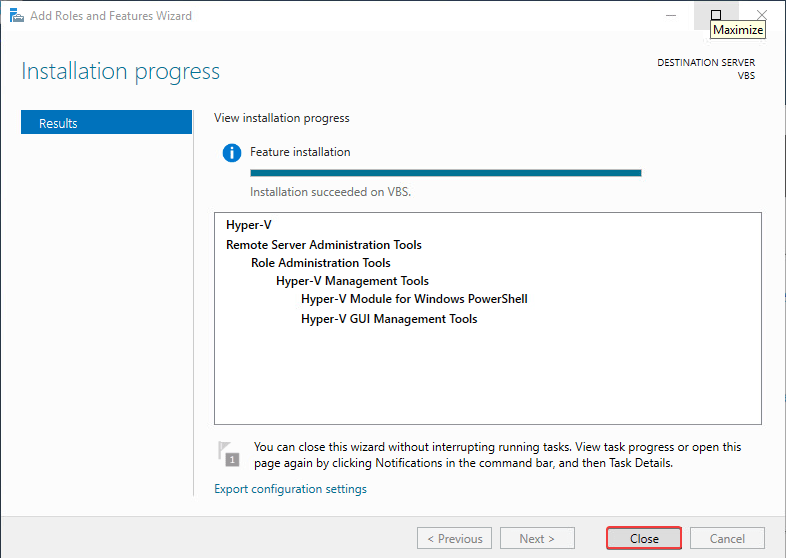

Activar el rol de Hyper-V en Windows Server 2019

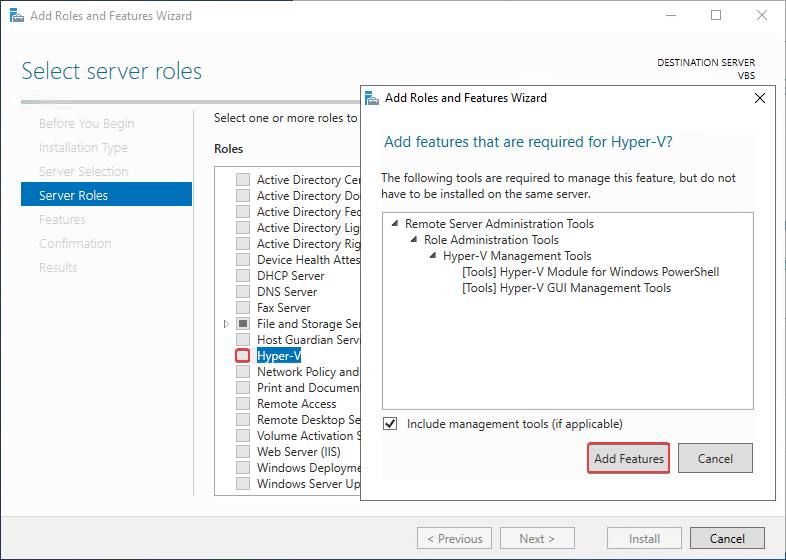

Ya con la maquina encendida procederemos activar el rol de Hyper-V. La manera más simple de hacer esto es usando server manager y pulsando sobre “Add roles and features“.

Buscamos el rol de Hyper-V y procedemos a instalarlo.

El equipo se reiniciara e instalara el rol de Hyper-v.

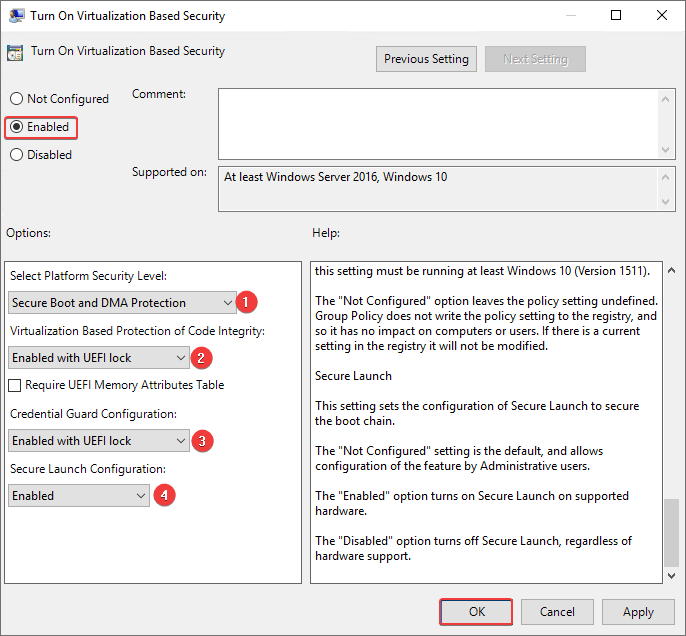

Habilitar VBS en Local Group Policy

Ejecutamos el comando gpedit.msc y acedemos a la siguiente ruta: Computer Configuration > Administrative Templates > System > Device Guard > Turn On Virtualization Based Security.

Configuramos los parámetros de la siguiente manera de la siguiente manera:

- Seleccione el nivel de seguridad de la plataforma: Secure Boot and DMA Protection

- Protección basada en virtualización de la integridad del código: Enabled with UEFI lock

- Configuración de Credential Guard: Enabled with UEFI lock

- Configuración de lanzamiento seguro: Enabled

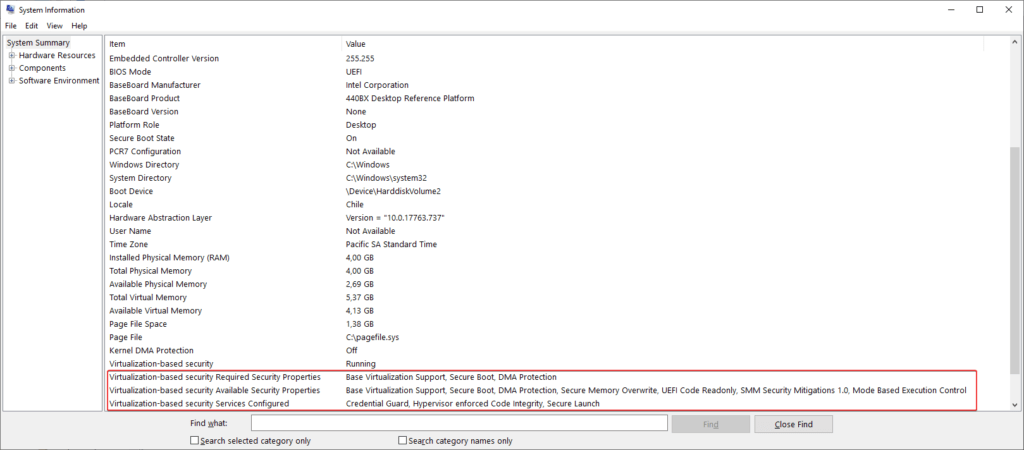

Comprobar el status de Virtualization Based Security (VBS) en Windows Server 2016

Para poder comprobar si Virtualization Based Security (VBS) está habilitado, podemos usar el comando msinfo32.exe. En el menú de resumen del sistema podemos ver la información sobre VBS (donde se encuentra marcado en la imagen).

Esta característica es una gran herramienta para poder proteger nuestra maquinas Windows 10 o Windows 2016, 2019 contra el malware y todo tipo de ataques donde las credenciales están involucradas.

Para más detalle los invito a visitar el blog de VMware, donde Mike Foley habla sobre “Introducing support for Virtualization Based Security and Credential Guard in vSphere 6.7“.

Espero que esta información les haya sido útil. Si tienes dudas o alguna acotación sobre este post, déjalo en comentarios. Saludos.