Hola a tod@s

En este post veremos cómo implementar nuestra primera línea de defensa, utilizando el firewall de vCenter Server Appliance(VCSA). Limitar y supervisar al acceso a nuestro vCenter es fundamental para proteger en general nuestro entorno de vSphere. También veremos de forma simple como un cliente puede crear reglas de firewall que puedan permitir o bloquear el acceso a VCSA desde otras máquinas, ya sean de nuestra red interna o desde afuera. Un punto importante es que el firewall VCSA puede permitir o bloquear solamente el tráfico de red y no los puertos específicos.

Es necesario decir que si contamos con un firewall corporativo o hacemos uso de VMware NSX, estas herramientas nos entregan más seguridad a nuestra infraestructura. Esta entrada se enfonca más en dar una solución a pequeñas empresas que no tienen los recursos muchas veces para contar con software, sean de VMware o de terceros para aumentar la seguridad de sus entornos. El firewall de VCSA es una muy buena herramienta para aumentar la seguridad a pesar de lo básico que puede llegar a ser en comparación a otras soluciones.

Creación de reglas de firewall en vCenter Server

La creación de reglas de firewall VCSA puede hacerse de forma simple, usando la interface de administración de dispositivos virtuales (VAMI). Estas reglas de firewall vendrían a ser un símil a lo que se conoce como “iptables” en los sistemas Linux.

Una buena práctica es permitir el acceso a VCSA solo desde hosts o máquinas virtuales de confianza, todo el resto debe ser bloqueado. Es necesario comentar que debemos considerar el acceso a herramientas o productos que se conecten con nuestro vCenter Server como por ejemplo: SRM, vROPs, NetApp VSC, Veeam, etc, lo que nos llevara a tener que agregar o modificar reglas de firewall cuando conectemos alguna nueva herramienta o ya la dejemos de usar (tener en consideración este punto).

Para poder acceder al firewall VCSA, tenemos que ingresar a https://vc_fqdn_or_ip:5480.

Ingresamos con nuestras credenciales.

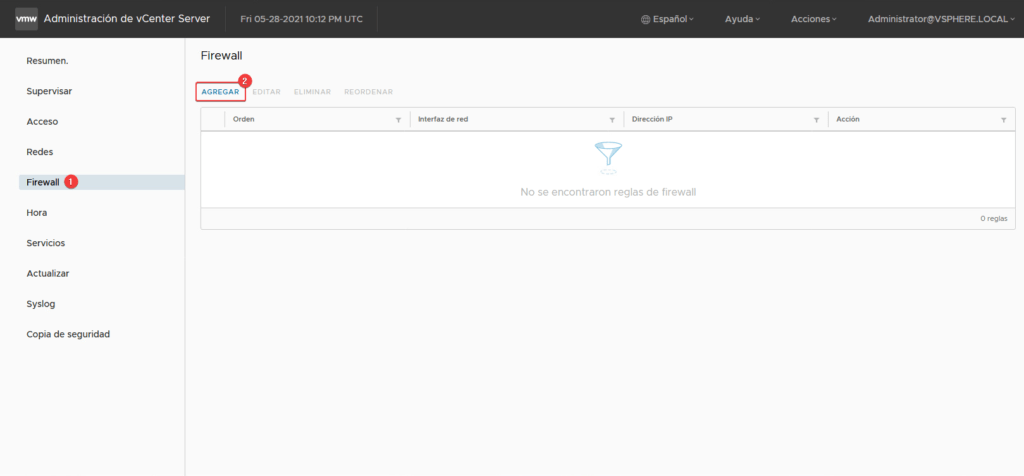

Vamos a la pestaña de firewall y pulsamos sobre agregar.

Reglas del firewall de VCSA

Se pueden especificar las siguientes reglas de firewall para el tráfico de red entrante en el firewall VCSA:

- Aceptar: Permite el paquete con la dirección correspondiente.

- Omitir: Descarta el paquete con la dirección correspondiente.

- Rechazar: Descarta el paquete con la dirección correspondiente, mientras envía el destino no accesible.

- Regresar: Aplique reglas predeterminadas o específicas del puerto al paquete con la dirección IP correspondiente

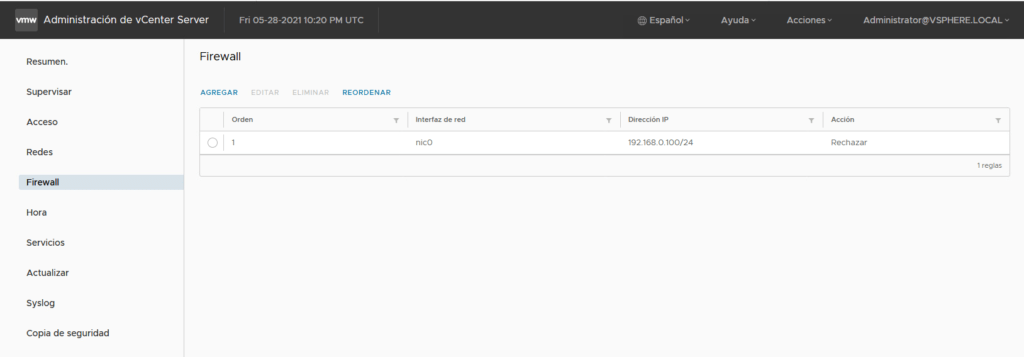

En este ejemplo, crearemos una regla de firewall para denegar el acceso a un host con la IP: 192.168.0100/24.

La vista de firewall es bastante simple y fácil de comprender.

Supervisar la actividad de VCSA

Las actividades del firewall VCSA no son visibles desde la consola web de vSphere, por lo que es necesario habilitar las actividades de firewall desde la shell, debido a que las actividades de tipo iptables no se registran por defecto. Para esto necesitamos ejecutar algunos comandos en la shell de VCSA.

- iptables -N LOGGER

- iptables -A LOGGER -j LOG –log-prefix ‘iptable log: ’ ‘ –log-level 7

- iptables -A OUTPUT -j LOGGER

- iptables -I OUTPUT -j LOGGER

- iptables -I INPUT -j LOGGER

Una vez establecidos los registros, podemos observar los movimientos ejecutando el siguiente comando:

- journalctl -k |grep “iptable”

Este procedimiento lo podemos automatizar o recuperar los registros a través de algún script para un mejor análisis.

El firewall VCSA es una forma fácil pero potente de aplicar y supervisar las directivas de firewall, y con esto mejorar la seguridad. Espero que esta información les haya sido útil. Si tienes dudas o alguna acotación sobre este post, déjalo en comentarios. Saludos