Hola a tod@s

En este post continuaremos con la configuración más avanzada de VyOS. Veremos el diseño del laboratorio que estoy usando y la configuración para el primer router, donde veremos como configurar NAT, VRRP, LANs, etc.

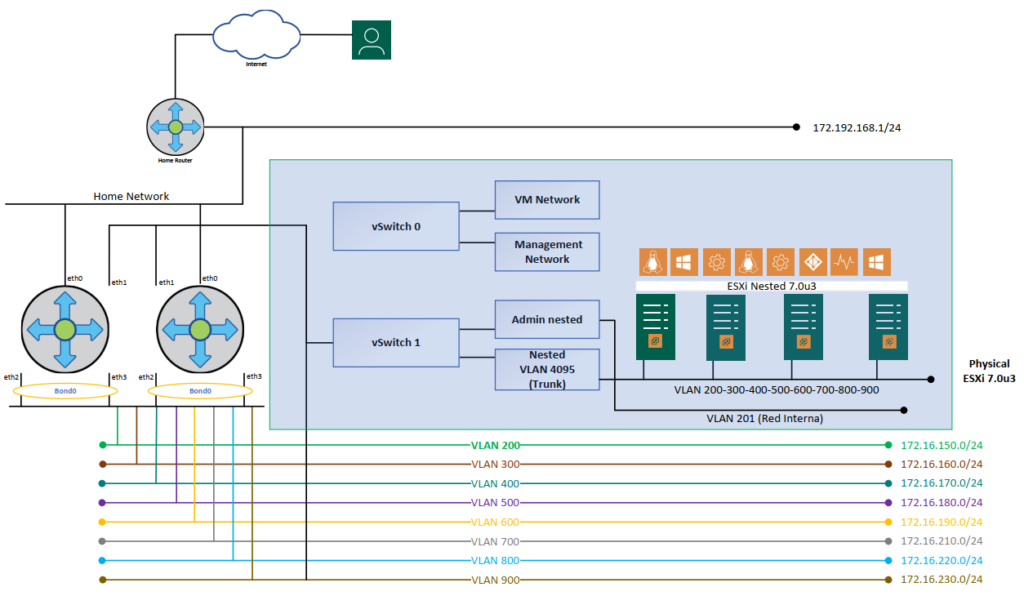

Diagrama del laboratorio

El siguiente diagrama nuestra la configuración usada en mi laboratorio, donde encontramos lo siguiente:

- 4x host ESXi nested 7.0u3.

- 2x VyOS 1.2.9-S1 for VMware.

- 1x Windows 2016 virtual machine.

Todo esto sobre un host físico con VMware ESXi 7.0u3. Mi servidor cuenta con 2 puertos de red conectados, uno a mi red doméstica la cual tiene acceso a internet que está en el rango: 192.168.100.0/24 y el otro puerto a un switch doméstico que está conectado entre otras cosas a mi NAS synology.

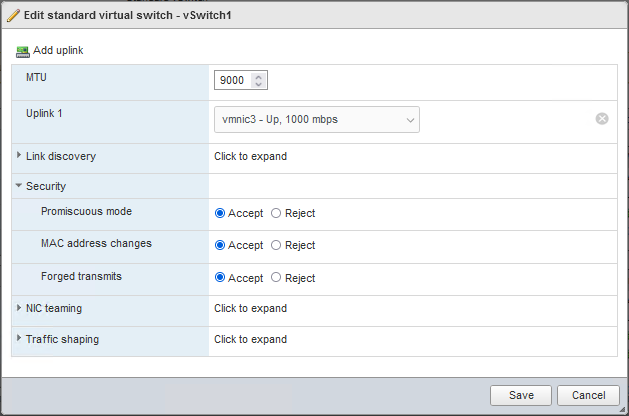

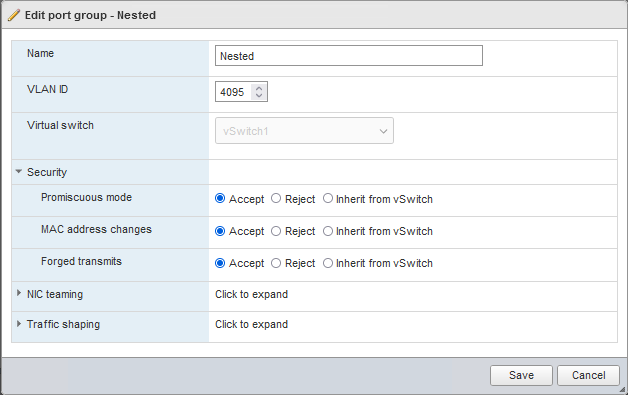

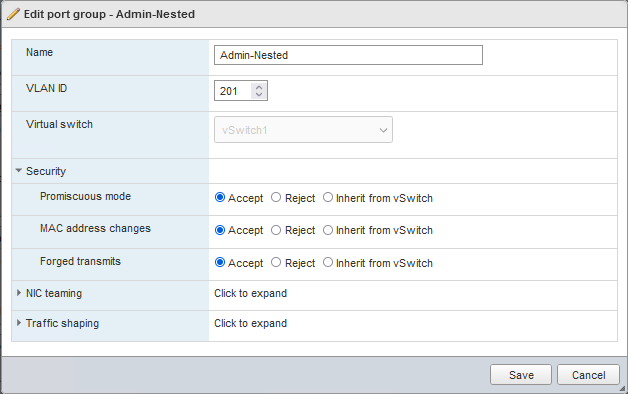

Para este laboratorio tengo creados dos vswitch, en el vswitch0 está la red “VM Network” que tiene acceso a internet y un puerto de vmkernel para la administración de mi host ESXi; en el vswitch2 tengo configurado dos portgroup. El primero llamado “Admin nested” usando la VLAN 201 y tiene como objetivo ser la red para administrar los host ESXi nested, y el segundo llamado “Nested” que se configuró con la VLAN 4095. El uso de este ID de VLAN establece el grupo de puertos en modo de enlace troncal. Esto transportará todas las VLAN y podremos etiquetar las VLAN en nuestros sistemas operativos/VM invitados.

Configuración de port group necesarios.

Configuración del laboratorio.

VLAN

Estas son los vlans que utilizaremos en este ejemplo:

- Internet: 192.168.100.0/24

- VLAN201 (Red Interna): 10.200.201.0/24

- VLAN200 : 172.16.150.0/24

- VLAN300 : 172.16.160.0/24

- VLAN400 : 172.16.170.0/24

- VLAN500 : 172.16.180.0/24

- VLAN600 : 172.16.190.0/24

- VLAN700 : 172.16.210.0/24

- VLAN800 (ISCSI): 172.16.220.0/24

- VLAN900 (vMotion): 172.16.230.0/24

Configuración de router 01

En este punto veremos la configuración usada en el router 01, en mi laboratorio. Esta es una configuración no es mandatorio, solo sirve de una humilde guía para saber cómo configurar algunas características de VyOS.

Para comenzar realizaremos la configuración de MTU en interface que usaremos:

vyos@VyOS-witcherIT-01# set interfaces ethernet eth2 mtu 9000

vyos@VyOS-witcherIT-01# set interfaces ethernet eth3 mtu 9000

Crearemos un port-channel con las interfaces eth2 y eth3.

Creamos la interfaz bondX, donde X es solo un número:

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 description ‘Switch Port-Channel’

Elegimos una política hash:

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 hash-policy ‘layer2’

Asignamos los puertos al bond0:

vyos@VyOS-witcherIT-01# set interfaces ethernet eth2 bond-group ‘bond0’

vyos@VyOS-witcherIT-01# set interfaces ethernet eth2 description ‘member of bond0’

vyos@VyOS-witcherIT-01# set interfaces ethernet eth3 bond-group ‘bond0’

vyos@VyOS-witcherIT-01# set interfaces ethernet eth3 description ‘member of bond0’

Seleccionamos el modo de nuestro bond0:

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 mode round-robin

Configuramos igualmente el MTU en 9000 para nuestro bound0:

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 mtu 9000

Confirmamos los cambios y guardamos la configuración.

Nota: Es posible que deseemos establecer la agregación de enlaces dinámicos IEEE 802.3ad (802.3ad), también conocida como LACP (No olvidar configurarlo en el otro extremo de estos enlaces). Para esto debemos usar el modo:

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 mode ‘802.3ad’

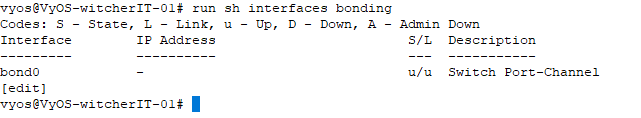

Podemos revisar el resultado la configuración con el comando:

vyos@VyOS-witcherIT-01# run sh interfaces bonding

High availability

VRRP (Virtual Router Redundancy Protocol) proporciona redundancia activa/backup para Routers. Cada router VRRP tiene una dirección IP/IPv6 física y una dirección virtual. Al iniciar, los routers eligen el master y el router con la más alta prioridad se convierte en el master y asigna la dirección virtual a su interfaz. Todos los routers con prioridades más bajas se convierten en routers de respaldo. A continuación, se inicia el master envía de paquetes keepalive para notificar a otros routers que está disponible. Si el Master falla y deja de enviar paquetes keepalive, el router con el siguiente con la prioridad más alta se convierte en el nuevo master y se hace cargo de la dirección virtual.

Los paquetes keepalive VRRP usan multidifusión, y las configuraciones VRRP están limitadas a un solo segmento de capa de enlace de datos. Se pueden configurar varios grupos VRRP (también llamados routers virtuales). Los enrutadores virtuales se identifican mediante un VRID (Virtual Router IDentifier). Si se configuran varios grupos en el mismo interfaz, sus VRIDs deben ser únicos, pero es posible (incluso si no recomendado por razones de legibilidad) utilizar VRIDs duplicados en diferentes interfaces.

Con la definición clara de VRRP, pasaremos a ver una configuración de ejemplo y la que estoy usando para este laboratorio.

Configuración de VRRP para red Internet

La configuración mínima, requiere los parámetros que son interfaz, VRID y dirección virtual.

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet vrid 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet interface eth0

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet virtual-address 192.168.100.145/24

Las opciones extra que podemos configurar para nuestro grupo VRRP, son las siguientes:

La prioridad VRRP se puede establecer con la opción: priority

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet priority 200

VRRP puede usar dos modos: preemptive y non-preemptive. En el modo preemptive, si un enrutador con una prioridad más alta falla y luego regresa, los enrutadores con menor Priority renuncian al estado de master. En el modo non-preemptive, el nuevo master elegido mantendrá el estado master y la dirección virtual indefinidamente.

De forma predeterminada, VRRP utiliza preemption. En este ejemplo, lo deshabilitaremos usando la opción “no-preempt“:

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet no-preempt

De forma predeterminada, VRRP utiliza paquetes multicast. Si nuestra red no admite multicast por cualquier motivo, podemos hacer que VRRP use comunicación unicast.

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet hello-source-address 192.168.100.141

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet peer-address 192.168.100.142

Confirmamos los cambios y guardamos la configuración.

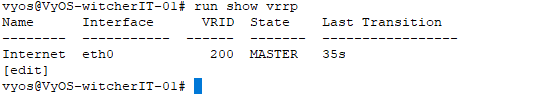

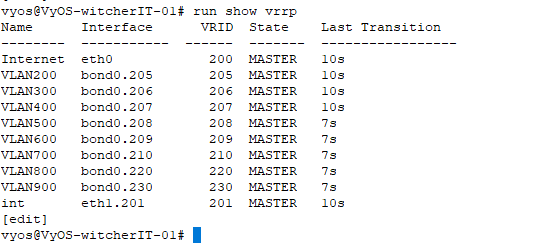

Verificamos la configuración de VRRP con el siguiente comando:

vyos@VyOS-witcherIT-01# run show vrrp

Configuración de VRRP para red Interna

Replicamos la configuración que fue detallada en el paso anterior ahora para la red interna.

vyos@VyOS-witcherIT-01# set interfaces ethernet eth1 vif 201 address 10.200.201.2/24

vyos@VyOS-witcherIT-01# set interfaces ethernet eth1 vif 201 description Interno

vyos@VyOS-witcherIT-01# set high-availability vrrp group int hello-source-address 10.200.201.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group int interface eth1.201

vyos@VyOS-witcherIT-01# set high-availability vrrp group int peer-address 10.200.201.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group int no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group int priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group int virtual-address 10.200.201.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group int vrid 201

Configuración de VRRP para VLANs

Ahora, configuraremos VRRP para todas las VLAN que usaremos en este ejemplo.

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 205 address 172.16.150.2/24

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 205 description VLAN200

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 205 mtu 9000

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 hello-source-address 172.16.150.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 interface bond0.205

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 peer-address 172.16.150.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 virtual-address 172.16.150.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 vrid 205

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 206 address 172.16.160.2/24

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 206 description VLAN300

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 206 mtu 9000

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 hello-source-address 172.16.160.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 interface bond0.206

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 peer-address 172.16.160.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 virtual-address 172.16.160.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 vrid 206

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 207 address 172.16.170.2/24

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 207 description VLAN400

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 207 mtu 9000

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 hello-source-address 172.16.170.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 interface bond0.207

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 peer-address 172.16.170.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 virtual-address 172.16.170.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 vrid 207

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 208 address 172.16.180.2/24

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 208 description VLAN500

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 208 mtu 9000

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 hello-source-address 172.16.180.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 interface bond0.208

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 peer-address 172.16.180.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 virtual-address 172.16.180.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 vrid 208

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 209 address 172.16.190.2/24

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 209 description VLAN600

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 209 mtu 9000

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 hello-source-address 172.16.190.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 interface bond0.209

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 peer-address 172.16.190.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 virtual-address 172.16.190.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 vrid 209

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 210 address 172.16.210.2/24

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 210 description VLAN700

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 210 mtu 9000

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 hello-source-address 172.16.210.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 interface bond0.210

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 peer-address 172.16.210.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 virtual-address 172.16.210.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 vrid 210

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 220 address 172.16.220.2/24

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 220 description VLAN800

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 220 mtu 9000

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 hello-source-address 172.16.220.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 interface bond0.220

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 peer-address 172.16.220.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 virtual-address 172.16.220.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 vrid 220

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 230 address 172.16.230.2/24

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 230 description VLAN900

vyos@VyOS-witcherIT-01# set interfaces bonding bond0 vif 230 mtu 9000

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 hello-source-address 172.16.230.2

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 interface bond0.230

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 peer-address 172.16.230.3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 no-preempt

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 priority 200

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 virtual-address 172.16.230.1/24

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 vrid 230

Crear grupos de sincronización para VRRP

Un grupo de sincronización permite que los grupos VRRP realicen la transición juntos.

vyos@VyOS-witcherIT-01# edit high-availability vrrp

vyos@VyOS-witcherIT-01# set sync-group VLAN member VLAN200

vyos@VyOS-witcherIT-01# set sync-group VLAN member VLAN300

vyos@VyOS-witcherIT-01# set sync-group VLAN member VLAN400

vyos@VyOS-witcherIT-01# set sync-group VLAN member VLAN500

vyos@VyOS-witcherIT-01# set sync-group VLAN member VLAN600

vyos@VyOS-witcherIT-01# set sync-group VLAN member VLAN700

vyos@VyOS-witcherIT-01# set sync-group VLAN member VLAN800

vyos@VyOS-witcherIT-01# set sync-group VLAN member VLAN900

vyos@VyOS-witcherIT-01# set sync-group Internet member Internet

vyos@VyOS-witcherIT-01# set sync-group Interno member int

vyos@VyOS-witcherIT-01# exit

vyos@VyOS-witcherIT-01# commit

vyos@VyOS-witcherIT-01# save

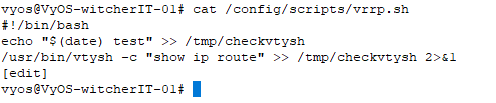

Scripts de comprobación de estado

La funcionalidad VRRP se puede ampliar con scripts. VyOS soporta dos tipos de Scripts: health check scripts y scripts de transition. Scripts de health check se ejecutan comprobaciones personalizadas además de la accesibilidad del enrutador maestro. Los scripts de transition se ejecutan cuando el estado VRRP cambia de maestro a backup o error y viceversa y se puede utilizar para habilitar o deshabilitar ciertos servicios.

Buscando en la web, encontré un script básico de comprobación de estado (https://forum.vyos.io/t/vrrp-check-script-succeeds-when-run-in-shell-fails-when-run-by-vrrp/4507/10), para la configuración que tengo en mi laboratorio funciona.

vyos@VyOS-witcherIT-01# vi /config/scripts/vrrp.sh

(Agregar al archivo)

#!/bin/bash

echo “$(date) test” >> /tmp/checkvtysh

/usr/bin/vtysh -c “show ip route” >> /tmp/checkvtysh 2>&1

“Guardar los cambios”

vyos@VyOS-witcherIT-01# chmod +x /config/scripts/vrrp.sh

Confirmamos los cambios y guardamos la configuración.

Configuración de comprobación de estado con script

Esta configuración hará que el proceso VRRP se ejecute cada 60 segundos y haga la transición del grupo si falla (es decir, salidas con estado distinto de cero) tres veces.

vyos@VyOS-witcherIT-01# set high-availability vrrp group int health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group int health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group int health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group Internet health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN200 health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN300 health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN400 health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN500 health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN600 health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN700 health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN800 health-check failure-count 3

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 health-check script /config/scripts/vrrp.sh

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 health-check interval 60

vyos@VyOS-witcherIT-01# set high-availability vrrp group VLAN900 health-check failure-count 3

Configurar NAT

Source NAT generalmente se conoce simplemente como NAT, es el proceso de tener muchos host internos que se comunican con Internet utilizando una IP única o un subconjunto de direcciones IP.

Para configurar SNAT, necesitamos saber:

- Las direcciones IP internas que queremos traducir;

- La interfaz saliente para realizar la translation on;

- La dirección IP externa a la que se va a traducir.

vyos@VyOS-witcherIT-01# set nat source rule 10 outbound-interface eth0

vyos@VyOS-witcherIT-01# set nat source rule 20 outbound-interface eth0

vyos@VyOS-witcherIT-01# set nat source rule 30 outbound-interface eth0

vyos@VyOS-witcherIT-01# set nat source rule 40 outbound-interface eth0

vyos@VyOS-witcherIT-01# set nat source rule 50 outbound-interface eth0

vyos@VyOS-witcherIT-01# set nat source rule 60 outbound-interface eth0

vyos@VyOS-witcherIT-01# set nat source rule 10 source address 10.200.201.0/24

vyos@VyOS-witcherIT-01# set nat source rule 20 source address 172.16.150.0/24

vyos@VyOS-witcherIT-01# set nat source rule 30 source address 172.16.160.0/24

vyos@VyOS-witcherIT-01# set nat source rule 40 source address 172.16.170.0/24

vyos@VyOS-witcherIT-01# set nat source rule 50 source address 172.16.180.0/24

vyos@VyOS-witcherIT-01# set nat source rule 60 source address 172.16.190.0/24

vyos@VyOS-witcherIT-01# set nat source rule 10 translation address masquerade

vyos@VyOS-witcherIT-01# set nat source rule 20 translation address masquerade

vyos@VyOS-witcherIT-01# set nat source rule 30 translation address masquerade

vyos@VyOS-witcherIT-01# set nat source rule 40 translation address masquerade

vyos@VyOS-witcherIT-01# set nat source rule 50 translation address masquerade

vyos@VyOS-witcherIT-01# set nat source rule 60 translation address masquerade

Configuración de OSPF

Open Shortest Path First (OSPF) es un protocolo de enrutamiento para el protocolo de Internet Redes (IP). Utiliza un algoritmo de enrutamiento de estado de enlace (LSR) y cae en el grupo de interior gateway protocols (IGP), que operan dentro de un único autónomo sistema (AS). Se define como OSPF Versión 2 en RFC2328 (1998) para IPv4. Actualizaciones para IPv6 se especifican como OSPF Versión 3 en RFC5340 (2008). OSPF apoya el Modelo de direccionamiento de enrutamiento entre dominios sin clases (CIDR).

Esta es una configuración básica de OSPF del Router 01.

Para tener un sistema VyOS intercambiando rutas con vecinos OSPF, al menos necesitaremos configurar un área y una red.

Configuración de OSPF para la red con salida a Internet:

vyos@VyOS-witcherIT-01# config

vyos@VyOS-witcherIT-01# set protocols ospf area 0 network 192.168.100.0/24

Configuración de OSPF para la red interna:

vyos@VyOS-witcherIT-01# set protocols ospf area 200 network 10.200.201.0/24

Configuración de OSPF para las VLAN sobre bond0:

vyos@VyOS-witcherIT-01# set protocols ospf area 100 network 172.16.150.0/24

vyos@VyOS-witcherIT-01# set protocols ospf area 100 network 172.16.160.0/24

vyos@VyOS-witcherIT-01# set protocols ospf area 100 network 172.16.170.0/24

vyos@VyOS-witcherIT-01# set protocols ospf area 100 network 172.16.180.0/24

vyos@VyOS-witcherIT-01# set protocols ospf area 100 network 172.16.190.0/24

vyos@VyOS-witcherIT-01# set protocols ospf area 100 network 172.16.210.0/24

vyos@VyOS-witcherIT-01# set protocols ospf area 100 network 172.16.220.0/24

vyos@VyOS-witcherIT-01# set protocols ospf area 100 network 172.16.230.0/24

El otro punto mínino de la configuración es ID:

vyos@VyOS-witcherIT-01# set protocols ospf parameters router-id 1.1.1.1

vyos@VyOS-witcherIT-01# set protocols ospf log-adjacency-changes

vyos@VyOS-witcherIT-01# commit

vyos@VyOS-witcherIT-01# save

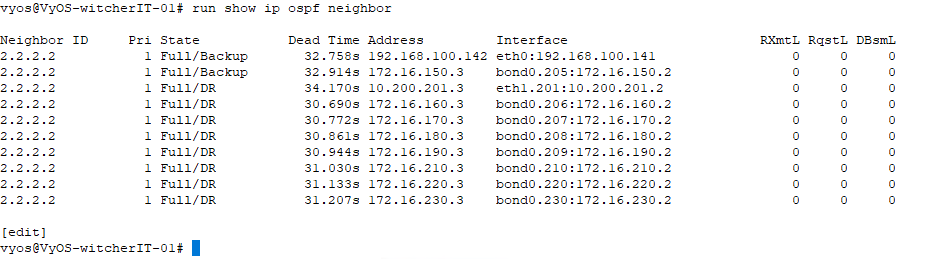

Podemos revisar la configuración con el comando:

vyos@VyOS-witcherIT-01# run show ip ospf neighbor

En un siguiente post veremos la configuración del router 02.

Nota: Para mas detalles podemos revisar la documentación oficial de VyOS User Guide 1.2.

Espero que esta información pueda ser de ayuda, y cualquier duda o sugerencia la dejan en los comentarios. Saludos.

Lista completa de la serie:

Excelente, con que software realizaste el diseño de red y las vlans

Hola Andrés

El diseño lo realice con Microsoft Visio, pero también se podría hacer con draw.io.

Saludos,