Hola a tod@s

En mi opinión, una de las mejores funciones en VMware vSphere 7 Update 2 es Native Key Provider (NKP). Si queríamos aprovechar las funciones de cifrado de datos que nos brindaba vSphere, teníamos que usar una solución de terceros como por ejemplo Hytrust KMS, que podían significar un gasto de licencias extra para tener la capacidad de administrador de claves (KMS).

vSphere 7.0 Update 2 nos proporciona un proveedor de claves nativas (NPK) dentro de vCenter Server con el cual podremos administrar las key para el cifrado.

Uno de los motivos por el cual no muchos administradores o empresas usan el cifrado de datos en vSphere era la necesidad de contar con un servidor de gestión de claves (KMS), que por lo general son de pago y esto podía aumentar los gastos y dificultar la administración.

Native Key Provider (NKP) puede ser una excelente opción si queremos utilizar el cifrado en vSphere 7 si es que nunca lo hemos usado. Ahora si ya contamos con un KMS tendremos que evaluar si queremos realmente cambiarnos a NKP, ya que este aun no cuenta con todas las características de los KMS de pago.

Para tener en consideración, estas son algunas de las características que no encontramos en vSphere Native Key Provider (NKP):

- Soluciones redundantes y de resiliencia

- Soporte para Key Management Interoperability Protocol (KMIP)

- Conectividad API RESTful

- El proveedor de claves nativas de vSphere es una solución exclusiva de vSphere

Por otra parte, lo que si nos ofrrece vSphere Native Key Provider (NKP) es lo siguiente:

- Elimina la dependencia de un servidor de claves de terceros. Sin embargo, vSphere Native Key Provider no está diseñado para reemplazar un servidor de claves existente.

- Proporciona una solución para implementaciones que no requieren la funcionalidad completa de KMS, como la interoperabilidad basada en KMIP para otras soluciones.

- Proporciona una ruta para la transición a un servidor de claves completamente funcional. vSphere Native Key Provider es compatible con el proveedor de claves estándar de VMware y el proveedor de claves de confianza de vSphere Trust Authority.

- Cubre las necesidades de las organizaciones que no pueden utilizar, o eligen no utilizar un servidor de claves externo.

- Funciona en un entorno que consta de varios sistemas vCenter Server usando Enhanced Linked Mode.

- Es un habilitador de TPM virtuales (vTPM) basados en cifrado.

- Se puede utilizar para cifrar máquinas virtuales con la compra de la edición vSphere Enterprise+ que incluye el cifrado de máquinas virtuales vSphere . vSphere Virtual Machine Encryption funciona con vSphere Native Key Provider como lo hace con los proveedores de claves estándar y de confianza de VMware.

- Se utiliza en productos de infraestructura de VMware. Si su organización requiere funcionalidad KMS para productos y componentes que no son de VMware, instale un servidor de claves tradicional de terceros.

- No se puede utilizar con productos que no sean de VMware. Si desea proporcionar cifrado tanto para productos VMware como para otros productos, debe utilizar un servidor de claves de terceros completamente funcional.

Requerimientos de vSphere Native Key Provider (NKP):

- vSphere 7.0 Update 2 y posterior.

- Para usar vSphere Native Key Provider, los hosts ESXi deben estar en un clúster.

- Para realizar el cifrado de VM mediante vSphere Native Key Provider, debe adquirir la edición vSphere Enterprise +.

Configuración de vSphere Native Key Provider (NKP)

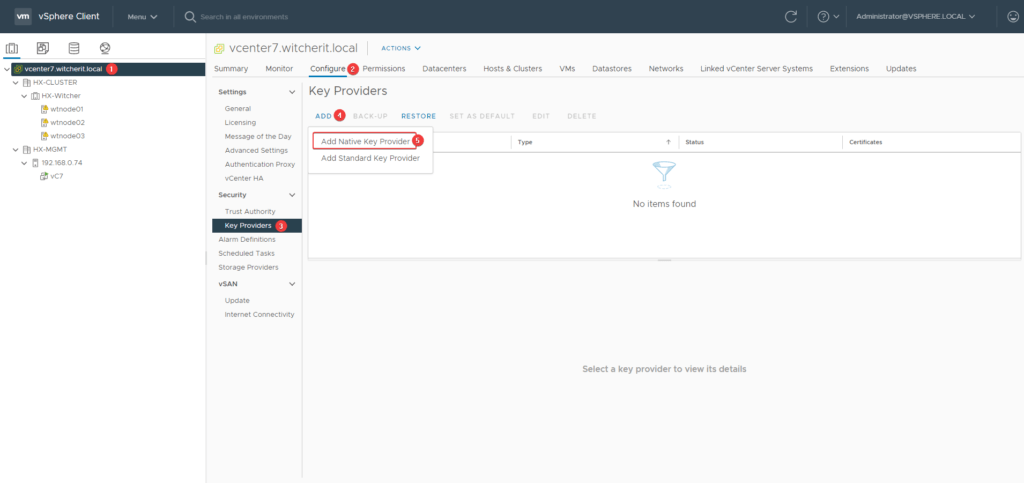

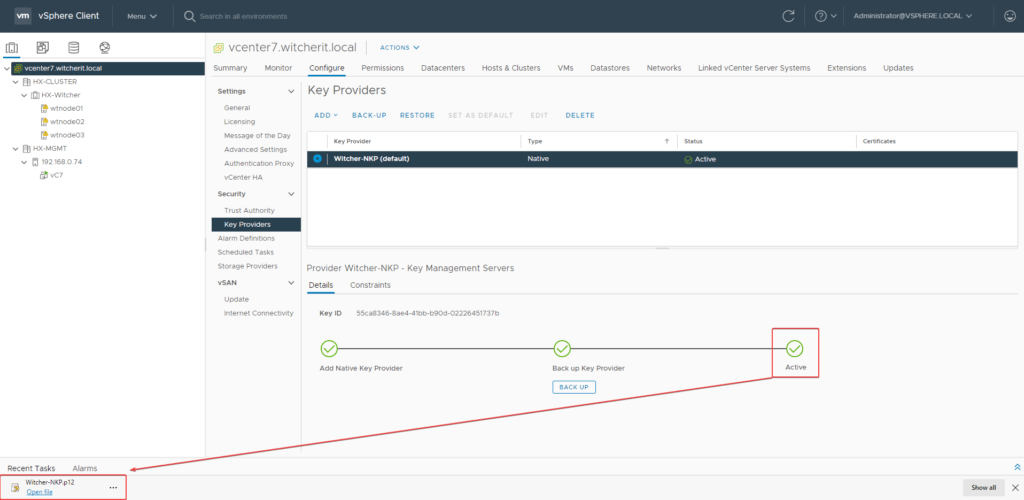

Veremos cómo poder configurar vSphere Native Key Provider (NKP) en vCenter Server. Para esto tenemos que ir a vCenter> Security > Configure > Key Providers > Add > Add Native Key Provider.

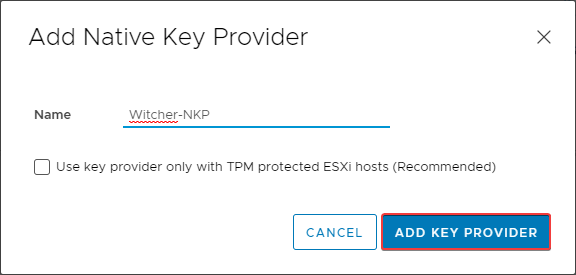

Seleccionamos un nombre para nuestro NKP y en caso que contemos con host que tengan TPM que es la opción recomendada habilitamos el check-box. En este laboratorio no dispongo de TPM así que no dejaré marcada la opción.

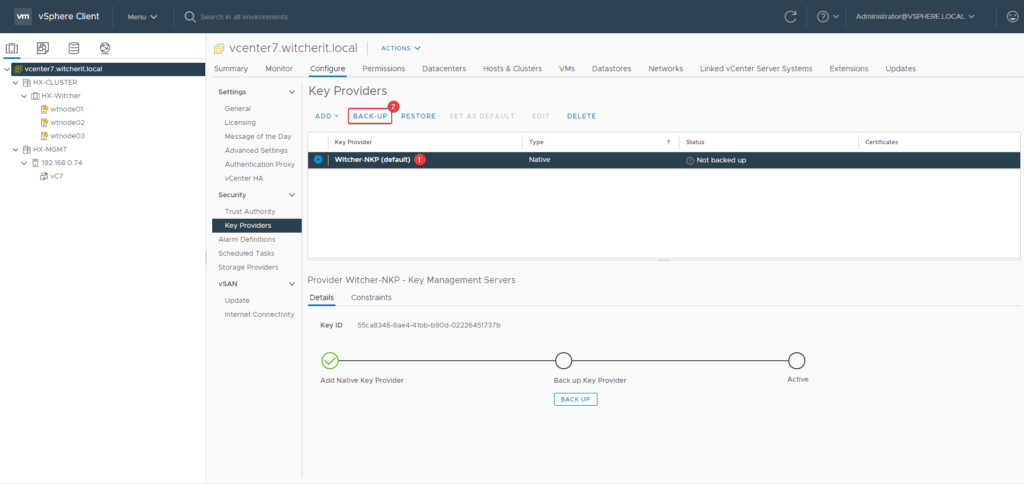

Cuando terminemos, se podrán dar cuenta que no está en funcionamiento vSphere Native Key Provider aún. Primero deberemos realizar una copia de seguridad pulsando en “BACK-UP“.

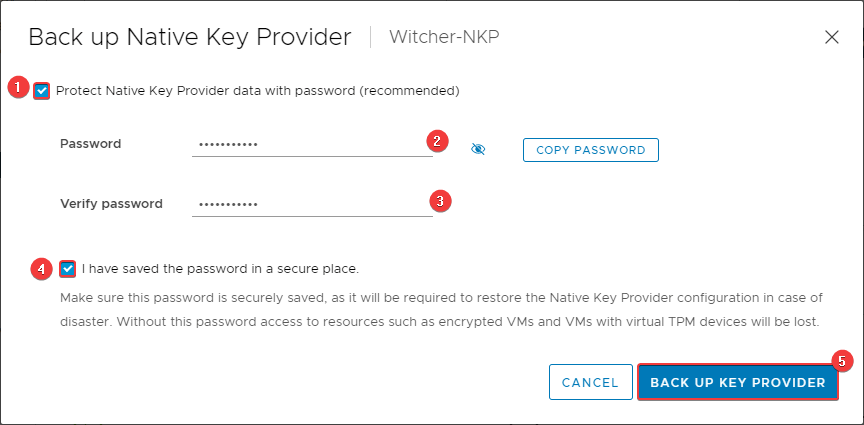

En esta ventana marcaremos la opción de proteger Native Key Provider con una contraseña, de lo contrario la información confidencial quedaría expuesta y los datos que cifremos también. Agregamos una contraseña (Esta contraseña es muy importante no olvidarla y ojala almacenarla en un lugar seguro), marcamos el checkbox “I have saved the password in a secure place“, de lo contrario no se activara “Backup key provider“.

Nota: Si perdemos la contraseña que usamos en este punto, no podremos restaurar la información de Native Key Provider si tenemos algún problema con nuestro vCenter Server, así que mucho !!OJO!! con este punto.

Ahora Native Key Provider está activo y se descargara a nuestro equipo la Key Derivation Key en formato .p12. Es muy importante, al igual que la clave anterior, almacenar este archivo en un lugar seguro y evitar perderlo.

Desde este punto ya podremos usar Native Key Provider para realizar tareas de cifrado de datos.

Importante: Configuración de Backup de vCenter Server

Ahora vCenter server es parte integrar de nuestra solución de cifrado de datos, almacenara los secrets y las configuraciones de NKP, por lo que es ultra recomendado tener Backup de nuestro vCenter Server.

Podemos configurar los Backup desde vCenter Server Management entrando a https://IP-vCenter:5480 o podemos usar algún producto de terceros como Veeam Backup & Replication, NAKIVO Backup & Replication, Altaro VM Backup o Vembu, que son algunas soluciones que por lo menos yo he usado, pero existen muchos más.

Aunque vSphere Native Key Provider (NKP) tiene características limitadas y poca interoperabilidad con soluciones de terceros y sobre todo no cuenta con ser una solución KMIP, es una característica muy valiosa, ya que sin duda apoyara la adopción de entornos vSphere más seguros y que varios clientes se animen a usar data-at-rest encryption.

Esta es una primera etapa de VMware, por lo que de seguro veremos más evolución de esta característica en nuevas versiones de vSphere y se convertirá en un gran aliado para aumentar la seguridad de nuestra infraestructura vSphere.

Espero que esta información pueda ser de ayuda. Si tienes dudas o alguna acotación sobre este post, déjalo en comentarios. Saludos.